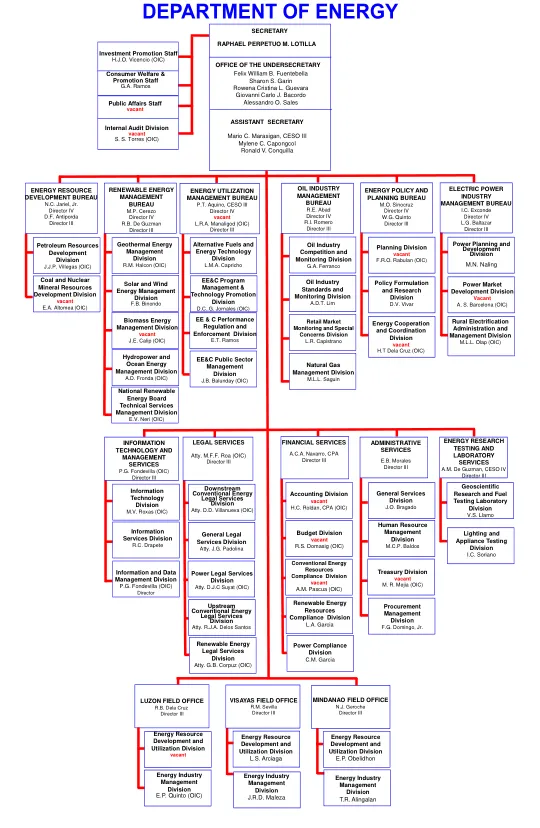

机构名称:

¥ 1.0

摘要 - 本文介绍了Kyberslash1和Kyberslash2 - 在Kyber后Quantum Post-Quantum关键封装机制的多种实现(包括官方参考代码)中的两个时序漏洞,目前正在接受标准化为ML-KEM。我们演示了Kyberslash1和Kyberslash2在两个流行平台上的可剥削性:Raspberry Pi 2(Arm Cortex-A7)和ARM Cortex-M4微处理器。Kyber Secret Keys在Kyberslash2的几分钟之内可靠地恢复,而Kyberslash1则几个小时。我们负责任地向各种库的维护者披露了这些漏洞,并迅速修补了这些漏洞。我们提出了两种检测和避免类似漏洞的方法。首先,我们修补了动态分析工具阀门,以允许检测在秘密数据上运行的可变时间指令,并将其应用于超级电视中的1000多个加密原语的实现。我们报告多个发现。第二,我们提出了一种更僵化的方法来使用正式方法中加密软件中没有可变的时间说明。

kyberslash:在kyber实施中利用秘密依赖的部门时间

主要关键词