XiaoMi-AI文件搜索系统

World File Search SystemFortisWitchos 7.4.0切换参考体系结构指南

Change log 4 Introduction 5 Intended audience 7 About this guide 7 Campus architectures 8 Wired local area network basics 10 Secured LAN 12 Network access control 14 Reference architectures 16 Security Fabric integration through FortiLink 16 MCLAG 16 Tiered architecture 17 Leaf-and-spine data center architecture 18 Network design principles 20 Dimensioning 20 Quality of service 21 Resiliency 22 Tier-1/core layer resiliency 22 Tier-2/aggregation layer resiliency 22 Tier-3/access layer弹性23未来验证24核心层26核心层平台27聚合层29聚合层平台30访问层31访问层部署建议建议31访问层平台35管理37最终设计39 SD-BRAND架构40 SD-BRANCH架构40小型SD-Branch 41中型SD-BRAND 41中型SD-Branch 42大型SD-Brank 43 Manager Brank 43 Management 43 Applences 43 Appendences 44 <

MIS 5214 - 安全体系结构春季2025

1 • Boyle and Panko: Chapter 1 The Threat Environment • Ross, J.W., Weill P., and Robertson D.C. (2008), “Implement the Operating Model Via Enterprise Architecture” (in the Harvard Business Publishing course pack) 2 • NIST SP 800-100 “Information Security Handbook: A Guide for Managers”, Chapter 10 Risk Management, pp.84-95 • NIST SP 800-18r1 “Guide for Developing Security Plans for Federal Information系统”,pp。1-30•“ FedRamp-High-Mighter-LOW-LI_SAAS-BASELINE-SYSTEM-SERCEMSED SECUREPAND(SSP)模板” 3•Boyle and Panko,第2章规划和政策•NIST SP 800-100“信息安全手册:管理人员指南”,第8章,第8章 - 安全计划,PP.67-77-77-77-77-77-77-77-77-7-7-7-7-77-7-7-7-60-60-60V 1” pp.1-34 • FIPS 200 “Minimum Security Requirements for Federal Information and Information Systems”, pp.1-9 • Case Study 1 “A High-Performance Computing Cluster Under Attack: The Titan Incident” (in the Harvard Business Publishing course pack ) 4 • Boyle and Panko, Chapter 3 Cryptography 5 • Boyle and Panko, Module A “Networking Concepts” and Chapter 4 “Secure Networks” • NIST SP 800-145 “The NIST Definition云计算”•DDOS的简介 - 分布式拒绝服务攻击•公共密钥基础架构和X.509公共钥匙证书6•Boyle和Panko:第6章防火墙•Basile,C.,Matteo,M.C.,Mutti,S。和Paraboschi,S。和Paraboschi,S,“在安全策略中的冲突”,第5章,第5章,第5章,第5章。 pp。781-799。8 • Boyle and Panko, Chapter 5 Access Control • NIST SP 800 63-3 “Digital Identity Guidelines” • NIST SP 800 63A “Digital Identity Guidelines: Enrollment and Identity Proofing” • NIST SP 800 63B “Digital Identity Guidelines: Authentication and Lifecycle Management” • Case Study 2 “ Data Breach at Equifax ” (in the Harvard Business Publishing course pack ) 9 • Boyle and Panko,第7章主机硬化•NIST SP 800-123一般性重复安全指南•NIST SP 800-40R4企业补丁管理管理计划10•Boyle and Panko,第8章应用程序安全•OWASP应用程序安全验证标准标准•OWASP攻击表•NIST SP 800-190应用程序容器安全

云计算中的A-Ai-aigment零信任体系结构

摘要:将AI与ZTA和预测分析相结合是一种尖端的云安全方法或新的破坏性范式。这种合并的方法利用AI来实时威胁识别和响应。同时,预测分析可以洞悉可能大写的威胁和弱点。本文旨在研究基于AI的ZTA如何通过连续验证用户和访问请求,实施严格的访问控件以及随着威胁而更改来扩大常规安全解决方案。这些功能由重点关注历史和实时数据的预测分析得到很好的支持,以预测安全事件和整体安全风险水平。这些技术的组合与反应性安全范式相比,这些技术的组合不是更渐进,更强化的保护。实施问题诸如部署系统的困难,数据信誉和隐私问题均已阐述,以及未来的趋势,例如改善机器学习算法,结合安全系统的安全系统,并将现代技术集成到系统中。

Navformer:用于机器人目标的变压器体系结构 -

摘要 - 在未知的混乱和动态环境(例如灾难场景)中,移动机器人需要执行目标驱动导航才能找到感兴趣的人或对象,其中提供的有关这些目标的唯一信息是单个目标的图像。在本文中,我们介绍了Navformer,这是一种新颖的端到端变压器体系结构,为在未知和动态环境中为机器人目标驱动导航而开发。Navformer利用两者的优势1)变压器进行顺序数据处理和2)自我监督学习(SSL),以进行视觉表示,以推理空间布局并在动态设置中执行避免碰撞。该体系结构唯一地结合了由静态编码器组成的双视觉编码器,用于提取空间推理的不变环境特征,以及用于避免动态障碍物的一般编码器。主要的机器人导航任务分解为两个子任务以进行训练:单个机器人勘探和多机器人碰撞避免。我们执行交叉任务培训,以使学习技能转移到复杂的主要导航任务中。模拟实验表明,Navformer可以在不同的未知环境中有效浏览移动机器人,从而优于现有的最新方法。进行了全面的消融研究,以评估Navformer的主要设计选择的影响。此外,现实世界实验验证了Navformer的普遍性。索引术语 - 动态和未知环境,图像引导搜索,目标驱动机器人导航。

云网络中的零信任体系结构 - HAL

抽象的云计算在这个数字世界中已变得至关重要,因为它为组织提供了机会和挑战。本研究探讨了零信任体系结构(ZTA)在解决云网络内的安全挑战方面的实现和有效性。利用定性研究方法,包括2020年至2024年的系统文献综述,研究研究了来自期刊文章,学术文献和案例研究等各种来源的见解。主题分析将发现组织为关键主题,揭示了ZTA对减轻横向运动的影响,降低了内幕威胁概率,增强网络微分段以及改善身份和访问管理。比较分析表明,实施后ZTA后的安全事件有显着改善。此外,该研究强调了ZTA采用的最佳实践,并概述了未来的进步,包括与机器学习和人工智能等新兴技术集成。这项研究强调了ZTA在强化云网络安全方面的关键作用,并为从业者和研究人员提供了宝贵的见解。

远程患者护理的基于深度学习的体系结构

摘要 - 杂物患者监测在现代医疗保健方面越来越重要,但是现有系统在实现实时分析和对生命体征的预测方面面临重大挑战。本文介绍了一种新颖的体系结构,将深度学习与5G网络功能相结合,以实现实时生命体征监视和预测。所提出的系统采用优化用于边缘部署的混合CNN-LSTM模型,并与5G超可靠的低延迟通信(URLLC)相结合,以进行有效的数据传输。我们的体系结构达到了14.4ms的端到端潜伏期,而多生命体征的预测准确性为96.5%。该系统比现有解决方案显示出显着改善,与当前的最新系统相比,预测准确性降低了47%,预测准确性提高了4.2%。对1000名患者的数据进行了三个月内进行的绩效评估验证了该系统在临床环境中的可靠性和可伸缩性。结果表明,将深度学习与5G技术相结合可以有效地解决实时患者监测的挑战,从而通过早期发现不断恶化的条件来改善临床结果。这项研究通过建立一个可靠的实时生命体征监测和预测框架来有助于数字医疗保健的发展。索引条款-5G网络,健康监测,深度学习,远程患者护理,

深度学习方法用于跨体系结构和记录方式∗

直接来自神经信号的解码行为,感知或认知状态对于脑部计算机界面研究和系统神经科学的导入工具至关重要。在过去的十年中,深度学习已成为许多机器学习任务的最新方法,从语音识别到图像。深层网络在其他领域的成功导致了神经科学中的新应用。在本文中,我们回顾了神经解码的深度学习方法。我们描述了用于从峰值到fMRI的神经记录方式中提取有用特征的架构。此外,我们还介绍了如何利用深度学习来预测包括运动,言语和视觉的共同产量,重点是如何将预告片的深网纳入诸如声音或图像之类的复杂解码目标的先验。深度学习已被证明是提高各种任务中神经解码的准确性和灵活性的有用工具,我们指出了未来科学发展的领域。

莫卧儿体系结构中的几何模式

几何设计是伊斯兰艺术的重要特征,经过修改以超越对人类或动物受试者的限制,从而充当普遍适用的创造性代表手段。该研究旨在检查莫卧儿建筑中发现的几何模式,并特别强调它们作为装饰和符号成分的双重功能。该研究分析了两个著名的建筑项目,即Humayun的坟墓和Itmad-ud-Daulah的墓,强调了Mughals对几何学的复杂使用,这些几何形状证明了他们的数学专业知识,文化价值和科学成就。这项研究利用定量方法来检查模式,评估模式形成程度,基本形式及其变化的识别以及固体内容与JALIS中的空隙的比率。结果表明,莫卧儿体系结构的特征是其错综复杂的几何图案,这些几何图案仔细地在许多建筑组件(例如地板,墙壁和屏幕)上实现。这些模式不仅可以提高视觉吸引力,而且可以代表莫卧儿帝国的智力和精神原理,从而展示了创造性和数学精确度的无缝整合。通过对基本形状转换为复杂模式的转换,这项工作为莫卧儿建筑传统的技术基础提供了新的观点。本研究通过将其作为印度历史悠久的时期的创造性和科学才华的深刻体现来增强了我们对莫卧儿建筑的理解。

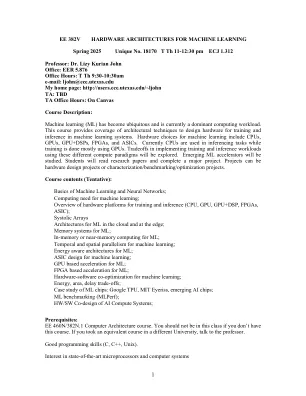

EE 382V机器学习的硬件体系结构

教授:Lizy Kurian John博士办公室:EER 5.876办公时间:t 9:30-10:30am e-mail电子邮件:ljohn@ece.utexas.edu我的主页:http://users.ece.utexas.utexas.edu/ dujohn ta:tbd ta:tbd ta:tbd ta:tbd ta:tbd ta of canvas and in Onlotiat and in of MACHILENT(MACHILE)。工作量。本课程提供了建筑技术的覆盖范围,以设计用于培训和推断机器学习系统的硬件。机器学习的硬件选择包括CPU,GPU,GPU+DSP,FPGA和ASIC。当前CPU用于推理任务,而培训主要是使用GPU进行的。将探索使用这些不同的计算范式实施培训和推理工作量的权衡。将研究新兴的ML加速器。学生将阅读研究论文并完成一个重大项目。项目可以是硬件设计项目或表征/基准测试/优化项目。课程内容(暂定):

多维量子模拟的被困的离子体系结构

在1980年代初期,这个想法就实现了一个量子模拟器,以研究复杂且棘手的量子系统的特定动力学。[1-3]通常,与重新构建通用量子计算机(QC)相比,对实验平台建立模拟量子模拟器(AQ)的要求仍然较少。[4]是通用的,后者可能会运行任何算法,包括任何数字量子模拟。以数字方式操作,将需要前所未有的操作性限制才能重新构建相关的巨大开销,以采用Quanth误差校正。aqs被预计在可能可用的QC可用之前可能不太容易解决感兴趣的物理。[5]在许多不同的实验平台中的巨大进步驱动到QC和量子计量学的许多不同的实验平台中,许多针对AQSS的方法正在开发中。[6–8]由于非大学性,每种方法仍然适合于特定的任务集。仍然可以制定一些通用要求。CIRAC和Zoller State