XiaoMi-AI文件搜索系统

World File Search System“盲人AI导盲系统”

4 Yogesh Y. putage,学生,计算机工程系,帝国工程与研究学院,浦那。 ------------------------------------------------------------------***--------------------------------------------------------------------------------- 摘要 - 在当今世界,人工智能为任何问题都提供了广泛的解决方案。本文介绍了一种“盲人人工智能引导系统”。该系统是深度学习和物联网的跨学科方法。我们的设备形状像一副眼镜,可以为这些人提供有效和安全的引导。与现有系统相比,该系统快速而准确,通过使用 YOLO 算法从摄像头提供的图像帧或视频中检测物体,并使用超声波传感器和红外传感器的独立模块检测障碍物。此外,为了引导人员,我们使用自然语言处理来语音指挥系统并以语音的形式获取感知。该系统可以帮助检测楼梯、任何地方的文本、人、挖掘、臀部、车辆、门、障碍物和货币,这将有助于盲人独立生活。关键词:人工智能、深度学习、物联网、YOLO 算法、物体检测、超声波传感器、红外传感器、自然语言处理。1. 简介

RIVNUT® Aero – 航空航天用盲铆螺母

主体由 AISI 316L 不锈钢制成,确保耐腐蚀性和完美的机械特性。钢丝螺纹嵌件具有螺钉锁定功能,可防止螺纹脱开,并赋予接头最大的机械性能。镀银螺纹可防止卡住。主体上的电泳涂层可防止在铝母材上使用时发生电化学腐蚀。

DNA测试以证明parenage

他在孩子的出生证明书或收养证书上被任命为父亲,他签署了法定宣言(法律文件),说他是父亲在孩子出生时与孩子的母亲结婚的父亲,他在孩子出生前20-44周与孩子住在一起,或者法院宣布他是孩子的父亲和/或他为孩子抚养孩子的孩子。

高灵敏度磁测小卫星设计...

我非常感谢 Jaan Praks 在整个项目中的指导以及许多富有启发性的讨论。我还要向 Andris Slavinskis 表示最诚挚的谢意,感谢他帮助我制定了最初的项目提案,以及 Pasi Yl¨a-Oijala 为本报告提供源源不断的评论和反馈。我还要感谢阿尔托大学空间技术小组的每个人,他们在需要时提供帮助和建议,以及许多有趣的对话。我要特别感谢 David Fischer 分享他的专业知识并帮助指导这个项目。他一直很乐意提供帮助,他的反馈和建议对将这个项目的工作提升到更高的水平非常有价值,我学到了很多东西。此外,我还要感谢所有帮助过我的朋友,让过去两年多的时间,无论是在基律纳还是赫尔辛基,都是一次精彩而难忘的经历。这里要提到的人太多了,无法一一列举,但我要感谢 Antonio、Johan、Flavia、Anne、Cornelis、Ric、Jonathan 和 Bj¨orn 在撰写本报告期间的陪伴和帮助。最后,但并非最不重要的是,我要感谢我的家人一直支持和鼓励我。我可以肯定地说,如果没有他们,我不会取得今天的成就。

使用盲手册图评论验证研究

背景:从电子健康记录中提取疗法(批次)信息和索赔数据对于确定现实世界中临床环境中系统性抗癌治疗的纵向变化至关重要。目的:这种回顾性队列分析的目的是通过将算法的输出与通过盲人手动图表审查获得的结果进行比较,验证和完善我们先前描述的开源批次算法。方法:我们使用结构化的电子健康记录数据和临床文件来识别500名接受转移性非小细胞肺癌治疗的成年患者,从2011年至2018年中,使用全身性抗癌治疗。我们将患者分配给训练(n = 350)和测试(n = 150),随机分裂与简单病例的总比例成正比:复杂病例(n = 254:246)。简单的病例是接受一批且没有维持疗法的患者;复杂的病例是接受多个批量和/或维持治疗的患者。算法变化,之后针对测试队列评估了精制算法。结果:对于简单的情况,将Lot算法和图表审查预定的16个不一致的实例降低为8个实例;在测试队列中,算法和图表审查之间没有不一致的态度。对于复杂的情况,算法的细化将不一致从68个实例降低到62个实例,其中37个实例在测试队列中。由于医学文献中缺乏精确的定义,无法客观地解决批次和维持治疗的不同定义和维持治疗的不同不一致领域。对收到一批批次的患者的批次算法输出和图表审查之间的百分比一致性为89%的预先置换,93%的后置量和93%的测试队列,而算法审查和图表审查之间的精确匹配的可能性随着越来越多的独特疗法的数量减少。结论:我们的发现确定了Lot算法和临床医生文档之间不一致的共同来源,提供了靶向算法改进的可能性。

基于机器学习的盲侧通道攻击PQC ...

摘要 - Kyber Kem,NIST选择的公共密钥加密和密钥封装机制(KEMS)的PQC标准已通过NIST PQC标准化过程进行了多种侧道攻击。但是,所有针对Kyber Kem划分程序的攻击要么需要了解密文的知识,要么需要控制密文的值以进行密钥恢复。但是,在盲目的环境中没有已知的攻击,攻击者无法访问密文。虽然盲目的侧通道攻击以对称的密钥加密方案而闻名,但我们不知道Kyber Kem的这种攻击。在本文中,我们提出对Kyber Kem的第一次盲侧通道攻击来填补这一空白。我们针对解密过程中点乘法操作的泄漏,以执行实用的盲侧通道攻击,从而实现完整的密钥恢复。,我们使用来自PQM4库的Kyber Kem的参考实现的功率侧渠道对攻击进行了实际验证,该kem在ARM Cortex-M4 MicroController上实现。我们的实验清楚地表明,在有适当准确的锤击重量(HW)分类器的情况下,我们提议的攻击仅在几百到几千个痕迹中恢复了全部钥匙的可行性。索引术语 - POST-QUANTUM密码学;盲侧通道攻击;凯伯;基于晶格的密码学;基于功率的侧通道攻击

确定语音识别阈值的重测信度

Alyssa M. Jacobs 沟通障碍系 理学硕士 多年来,语音识别阈值 (SRT) 测试一直被用作听力健康的指标。然而,随着方法和技术的变化,重测信度尚未得到广泛审查,新的数字记录的扬抑格词符合已发布的听众熟悉度标准。本研究检查了 33 个高频使用和心理测量等同扬抑格词的重测信度。美国言语-语言-听力协会推荐的方法(2-dB 减量)用于测量 40 名参与者的左右 SRT,使用男性和女性说话者录音。对于每个参与者,在测试条件下发现四个 SRT,在重测条件下发现四个 SRT。分析了所有 SRT 分数,使用男性说话者录音得出的平均 SRT 值导致平均重测 SRT 比平均测试 SRT 高 1.4 dB。使用女性说话者录音得出的平均 SRT 值导致平均重测 SRT 比平均测试 SRT 高 1.2 dB。与每个参与者的纯音平均值 (PTA) 相比,SRT 分数也表现出较高的有效性。这项研究还发现,在使用数字记录和心理测量等同的扬抑格词时,使用男性说话者与使用女性说话者之间没有显著的相互作用。关键词:语音识别阈值、重测信度、数字记录材料

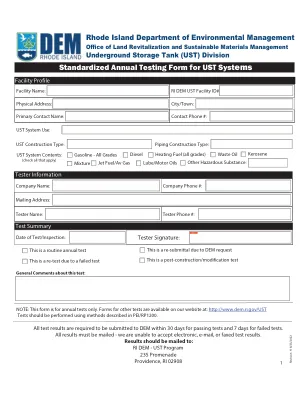

UST 系统标准化年度测试表

本数据表仅用于检查位于加压管道系统分配器内的剪切/碰撞阀。对于有吸入管道或没有管道的系统,无需填写本数据表。有关加压管道系统上剪切/碰撞阀的检查和测试程序,请参阅 PEI/RP1200 第 10 节。

对基于代理的模型 AMIRIS 进行回测...

[1] S. Pfenninger、A. Hawkes 和 J. Keirstead,“面向 21 世纪能源挑战的能源系统建模”,《可再生和可持续能源评论》,第 33 卷,第 74-86 页,2014 年。[2] S. Pye、O. Broad、C. Bataille、P. Brockway、H. Daly、R. Freeman、A. Gambhir、O. Geden、F. Rogan、S. Sanghvi 等人,“模拟净零排放能源系统需要改变方法”,《气候政策》,第 21 卷,第 2 期,第 222-231 页,2021 年。[3] P. Windrum、G. Fagiolo 和 A. Moneta.,“基于代理的模型的实证验证:替代方案和前景”,《人工社会与社会模拟》杂志,第 10(2) 卷,第 2 期,第 247-252 页,2021 年。 2,第8页,2007年。[4] F. Sensfuß,“可再生电力发电对德国电力行业影响的评估 - 基于代理的模拟方法。”论文 - 卡尔斯鲁厄理工学院 (KIT) - 经济学院,2008年。[5] F. Nitsch、M. Deissenroth-Uhrig、C. Schimeczek 和 V. Bertsch,“对日前和自动频率恢复储备市场上竞标的电池存储系统的经济评估,”应用能源,第 298 卷,第117267,2021 年。[6] ENTSO-E 透明度平台,“为泛欧市场集中收集和发布电力生产、运输和消费数据和信息。”,https://transparency.entsoe.eu/,2021 年。[7] M. Deissenroth、M. Klein、K. Nienhaus 和 M. Reeg,“评估多元参与者和政策互动:基于代理的可再生能源市场一体化建模”,Complexity,第 2017 卷,2017 年。[8] G. Liberopoulos 和 P. Andrianesis,“对非凸成本市场定价方案的批判性评论”,Operations Research,第 64 卷,第 1 期,第 17-31 页,2016 年。