XiaoMi-AI文件搜索系统

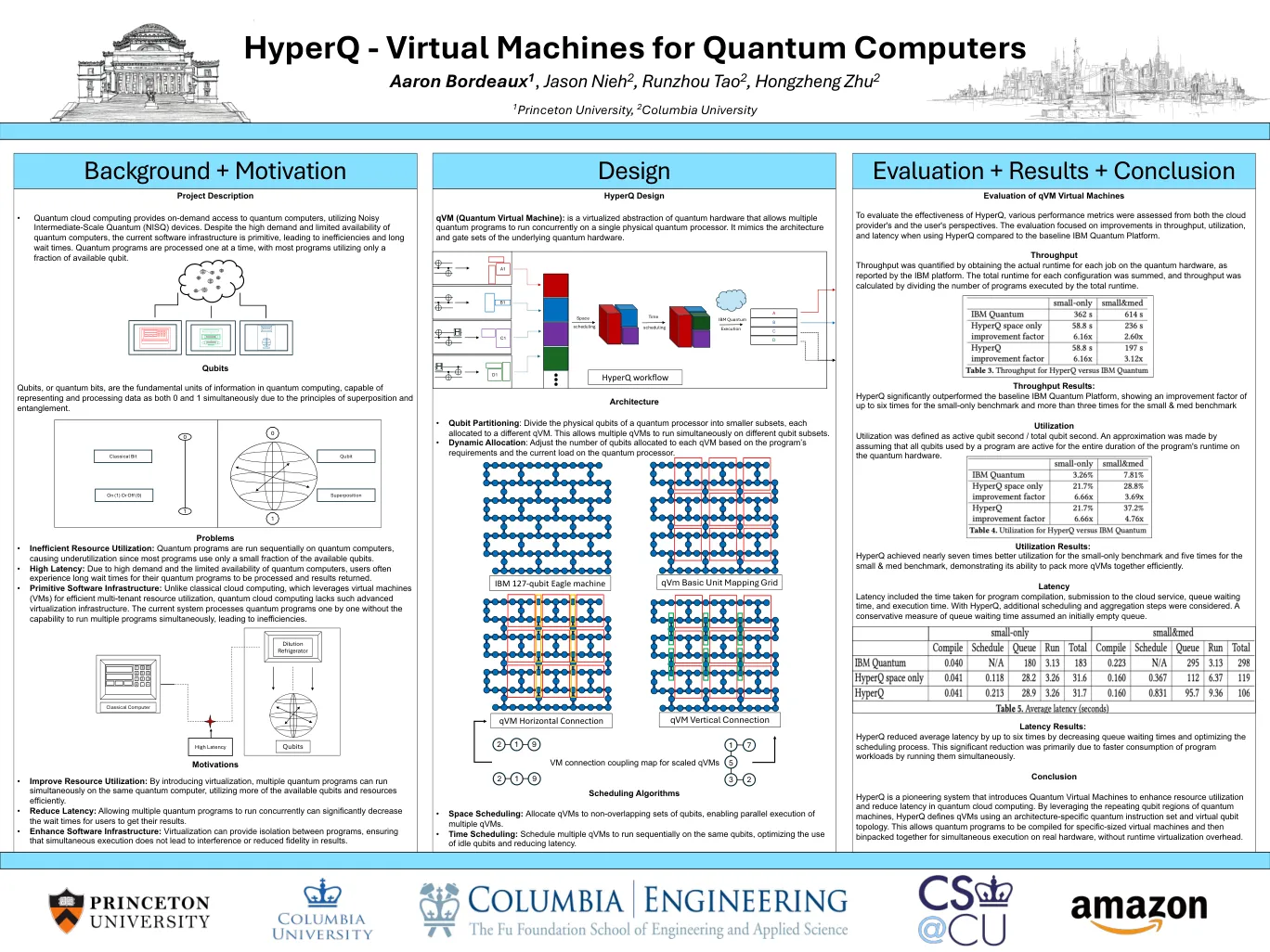

World File Search SystemHyperQ - 量子计算机的虚拟机

问题 • 资源利用率低:量子程序在量子计算机上按顺序运行,导致利用率不足,因为大多数程序仅使用可用量子位的一小部分。 • 高延迟:由于需求量大且量子计算机的可用性有限,用户通常需要等待很长时间才能处理量子程序并返回结果。 • 原始软件基础设施:与利用虚拟机 (VM) 实现高效多租户资源利用的传统云计算不同,量子云计算缺乏这种先进的虚拟化基础设施。当前系统逐个处理量子程序,无法同时运行多个程序,导致效率低下。

Foxboro™ DCS - 虚拟机管理程序技术

本文件并非旨在替代详细研究或操作和特定场地开发或示意图。它不用于确定产品/解决方案对特定用户应用的适用性或可靠性。任何此类用户都有责任执行或让其选择的任何专业专家(集成商、指定商等)针对相关特定应用或使用对产品/解决方案进行适当和全面的风险分析、评估和测试。

信息中的虚拟机性能挑战......

东卡罗来纳大学 北卡罗来纳州格林维尔 摘要 本文回顾了最小化虚拟机 (VM) 资源需求的常见做法。此外,作者提出了一种新颖的嵌套 VM 架构,用于网络安全虚拟实验室环境,该环境在单个主机上包含 90 多个 VM。通过使用开源工具并最小化 VM 的操作系统,作者能够显著降低 VM 资源需求,同时提高 VM 性能。这项工作为寻求降低 VM 开销和提高虚拟实验室环境性能的技术教育者提供了有用的信息。本文还为进一步研究最大化虚拟实验室环境性能奠定了基础。 关键词:网络安全、虚拟机、远程实验室、虚拟化技术 1. 简介 虚拟化计算机资源的能力彻底改变了信息和计算机技术 (ICT) 教育,特别是对于实践培训实验室,许多人都认为这在 ICT 教育中至关重要 [1],[4]。过去,机构在 ICT 教育实验室环境和使其保持最新方面投入了大量物力和财力 [4]。然而,近年来,虚拟化技术 (VT) 为机构提供了一种大幅减少构建和维护 ICT 实验室环境所需的物理、财务和人力资源的方法。这主要是由于虚拟机取代了物理桌面和服务器 [5]、[9]。虚拟机本质上是与其所在的物理硬件分离的逻辑计算机。这可以通过称为虚拟机管理程序的抽象层实现。虚拟机非常有用,因为多个虚拟机可以在单个物理主机上运行并共享物理资源。例如,运行虚拟机管理程序的单个刀片服务器可以托管整个计算机实验室,其中包含 30 到 40 台台式计算机。使用 VT 和虚拟机的其他优势包括快速简便的实验室环境设置、旧版应用程序支持、可扩展性、轻松远程访问实验室环境以及创建复杂实验室环境的灵活性。此外,大量研究表明,在教授 ICT 学生的动手技能方面,虚拟实验室环境与物理实验室环境相当。出于这些原因,虚拟机实际上已经取代了 ICT 动手培训练习中的物理机器 [5]、[9]、[10]。

虚拟机在航空电子系统中的使用和保证...

注意 本文件由美国运输部赞助发布,旨在交流信息。美国政府对其内容或使用不承担任何责任。美国政府不认可产品或制造商。此处出现的贸易或制造商名称仅仅是因为它们被认为对本报告的目标至关重要。本报告中的调查结果和结论均为作者的观点,并不一定代表资助机构的观点。本文件不构成 FAA 政策。有关其使用,请咨询技术文档页面上列出的 FAA 赞助组织。本报告可在联邦航空管理局 William J. Hughes 技术中心的全文技术报告页面:actlibrary.tc.faa.gov 以 Adobe Acrobat 便携式文档格式 (PDF) 获得。

借助 Dell Technologies 大规模保护虚拟机备份

透明快照既与存储无关,又可与 Dell PowerProtect Data Manager 配合使用。它能够在精细的虚拟机级别执行,并且该插件也会作为 PowerProtect Data Manager 的一部分自动部署。透明快照不需要 IT 团队购买昂贵的闪存来利用存储阵列快照来解决传统 VADP 遇到的性能挑战。透明快照还可以针对单个虚拟机进行备份,消除其他虚拟机的参与,从而避免对整个环境造成影响以保护单个虚拟机。此外,它还具有将数据直接移动到 PowerProtect 设备的功能,进一步提高了运营效率并使 SLA 更容易满足。

使用临时 vTPM 对机密虚拟机进行远程认证

为解决以云为中心的软件部署模式的安全挑战,芯片和云供应商正在引入机密计算——一个总称,旨在提供硬件和软件机制,保护云工作负载免受云提供商及其软件堆栈的侵害。如今,英特尔软件防护扩展 (SGX)、AMD 安全加密虚拟化 (SEV)、英特尔信任域扩展 (TDX) 等通过在 CPU 硬件边界以下加密应用程序内存,提供了一种保护云应用程序免受云提供商侵害的方法,因此只需要信任 CPU 供应商。遗憾的是,现有的硬件机制无法自动保证受保护的系统在配置和启动期间不被篡改。这种保证依赖于硬件信任根,即一个受完整性保护的位置,可以以可信的方式存储测量结果、扩展测量结果并向用户验证测量日志(远程证明)。在本研究中,我们设计并实现了一个虚拟可信平台模块 (vTPM),该模块无需信任云提供商即可虚拟化硬件信任根。为了确保 vTPM 在提供商控制环境中的安全性,我们利用 SEV-SNP 硬件独特的隔离特性,使我们能够在安全区域环境中执行安全服务(例如 vTPM),并免受云提供商的影响。我们进一步开发了一种新颖的 vTPM 状态管理方法,其中 vTPM 状态在重启后不会保留。具体来说,我们开发了一个无状态的临时 vTPM,它支持远程认证,且主机上没有任何持久状态。这使我们能够将每个机密虚拟机与一个完全与提供商控制环境和其他虚拟机隔离的 vTPM 私有实例配对。我们的原型完全基于开源组件构建——Qemu、Linux 和 Keylime。虽然我们的工作是针对 AMD 的,但类似的方法

苏格兰的数字化未来:苏格兰公共部门数据中心虚拟化指南

什么是虚拟化?虚拟化可以摆脱“一台服务器、一个应用程序”的模式,从而显著提高组织中 ICT 资源和应用程序的效率和可用性。这样可以将未充分利用的资源动态应用于多台机器。硬件虚拟化或平台虚拟化是指创建一个虚拟机 (VM),该虚拟机 (VM) 就像一台带有操作系统的真实计算机一样。这是通过抽象物理服务器的资源(CPU、内存、网络等)来实现的。并将它们呈现给物理主机上运行的每个虚拟机。通过这样做,多个虚拟机可以共享相同的物理硬件,但在组织的网络中显示和运行为单独的服务器。这些虚拟机通常称为来宾,在其父虚拟机管理程序(创建虚拟机的软件或固件)主机上运行,该主机运行 Windows 或 Linux 操作系统(依赖于虚拟机管理程序)。服务器虚拟化通过移除多个物理服务器,允许更有效地利用资源,例如传统上在 Windows 的单独实例上运行的 Active Directory 域控制器和 Exchange 服务器现在不需要单独的硬件平台。通过移除服务或应用程序与物理硬件之间的一对一关系,组织环境现在可以使用许多新的可能性。现在可以像将文件从一个位置移动到另一个位置一样简单地移动服务,现在可以在几分钟内(而不是几小时或几天)实现灾难恢复,而且成本只是物理环境中的一小部分。为了进一步增强更少硬件和灵活可移动虚拟机的基本优势,虚拟化还为管理带来了其他优势。这些

00 Seven - 重新实现虚拟机取证:使用特权IN-VM代理的内省机密VM

机密VM的安全保证(例如,AMD的SEV)是一把双刃剑:防止恶意或折衷的云操作员固有地使现有的VM Intropsection(VMI)服务对不需要的VM检查的保护。但是,考虑到这些VM尤其针对敏感的工作负载(例如财务),他们的客户需要安全的法医功能。在本文中,我们使VM所有者能够远程检查其机密VM,而不会削弱VMS的构图对云平台。与幼稚的VM内存组合工具相反,我们的方法(称为00seven)是从强大的VM攻击者中隔离的,从而抵抗了内核级攻击,并且提供了VMI的功能,可以通过内存访问。00 SEVEN利用AMD SEV-SNP(称为VMPLS)的最新Intra-VM特权域,并扩展了QEMU/KVM Hypervisor,以提供VMPL-Aware网络I/O和VMI-I-a和VMI-I-sassists HyperCalls。这样,我们可以使用受保护的IN-VM法医代理服务VM所有者。代理为VM所有者提供了证明的远程内存和VM注册内省,分析的安全暂停tar- get以及页面访问陷阱和功能陷阱,所有这些都与云平台隔离(含量Hypervisor)和IN-VM rootkit。

NVIDIA AI 企业版

‣ 客户操作系统必须是 64 位操作系统。‣ 必须为虚拟机启用 64 位 MMIO 和 EFI 启动。‣ 客户操作系统必须能够以 EFI 启动模式安装。‣ 虚拟机的 MMIO 空间必须增加到 64 GB,如 VMware 知识库文章:VMware vSphere VMDirectPath I/O:平台和设备要求 (2142307) 中所述。‣ 由于虚拟机的 MMIO 空间必须增加到 64 GB,因此 vCS 需要 ESXi 6.0 Update 3 及更高版本,或者 ESXi 6.5 及更高版本。

Ovation 虚拟化

通过虚拟化,Ovation 组件可以作为虚拟机运行,从而大大减少典型系统上使用的硬件数量。高可用性虚拟化非常适合控制系统实施,需要两个或更多主机服务器。在这种配置中,用户可以将虚拟机集中存储在共享存储区域网络 (SAN) 设备上,也可以使用虚拟 SAN 技术将其本地存储在主机服务器上。用户可以通过小型瘦客户端通过单独的远程桌面协议 (RDP) 网络访问 Ovation 虚拟机。主机基础设施通过专用基础设施网络使用专用管理控制台进行管理。对于控制应用程序,艾默生建议对关键应用程序实施高可用性虚拟化。