机构名称:

¥ 1.0

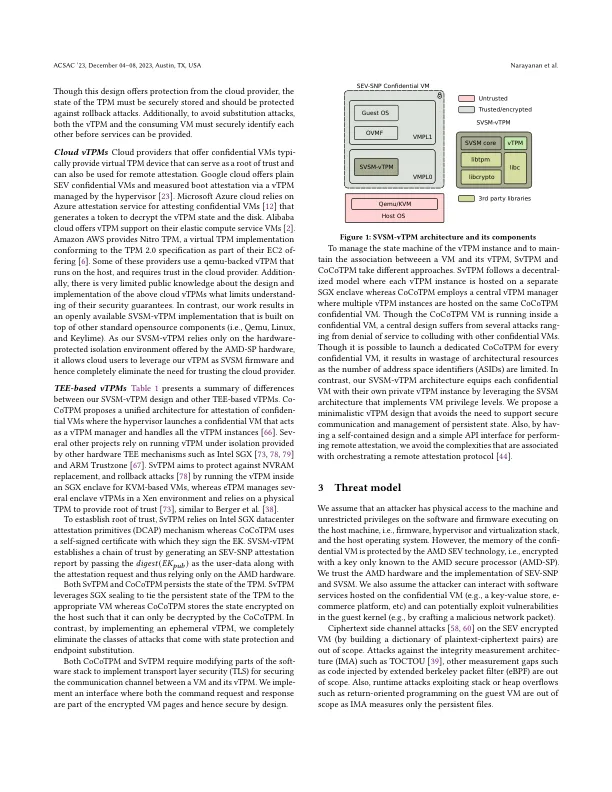

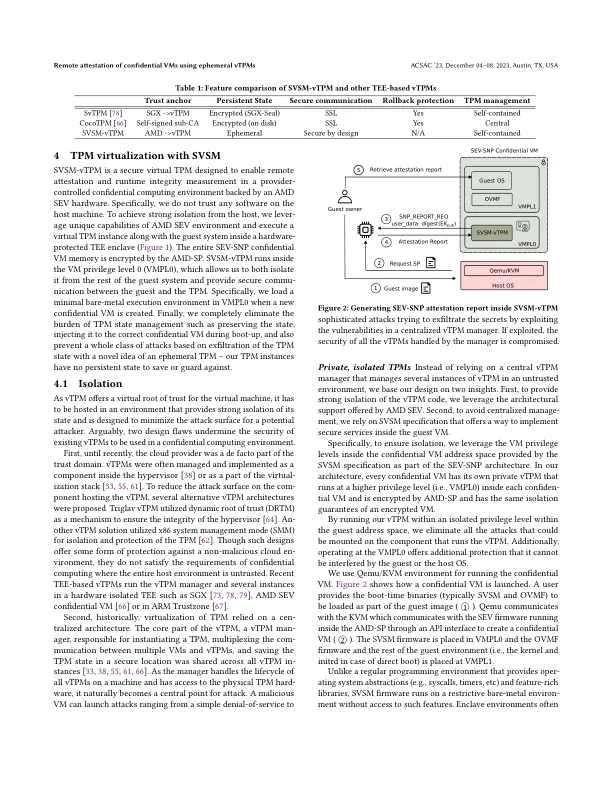

为解决以云为中心的软件部署模式的安全挑战,芯片和云供应商正在引入机密计算——一个总称,旨在提供硬件和软件机制,保护云工作负载免受云提供商及其软件堆栈的侵害。如今,英特尔软件防护扩展 (SGX)、AMD 安全加密虚拟化 (SEV)、英特尔信任域扩展 (TDX) 等通过在 CPU 硬件边界以下加密应用程序内存,提供了一种保护云应用程序免受云提供商侵害的方法,因此只需要信任 CPU 供应商。遗憾的是,现有的硬件机制无法自动保证受保护的系统在配置和启动期间不被篡改。这种保证依赖于硬件信任根,即一个受完整性保护的位置,可以以可信的方式存储测量结果、扩展测量结果并向用户验证测量日志(远程证明)。在本研究中,我们设计并实现了一个虚拟可信平台模块 (vTPM),该模块无需信任云提供商即可虚拟化硬件信任根。为了确保 vTPM 在提供商控制环境中的安全性,我们利用 SEV-SNP 硬件独特的隔离特性,使我们能够在安全区域环境中执行安全服务(例如 vTPM),并免受云提供商的影响。我们进一步开发了一种新颖的 vTPM 状态管理方法,其中 vTPM 状态在重启后不会保留。具体来说,我们开发了一个无状态的临时 vTPM,它支持远程认证,且主机上没有任何持久状态。这使我们能够将每个机密虚拟机与一个完全与提供商控制环境和其他虚拟机隔离的 vTPM 私有实例配对。我们的原型完全基于开源组件构建——Qemu、Linux 和 Keylime。虽然我们的工作是针对 AMD 的,但类似的方法

使用临时 vTPM 对机密虚拟机进行远程认证

主要关键词