XiaoMi-AI文件搜索系统

World File Search System对人,应用程序和基础设施的威胁

同时,以压倒性的速度发现了漏洞。在20236年披露了5000多个关键漏洞,但是补充关键严重性Web应用程序漏洞的平均时间为35天。7个组织无法跟上修补程序的步伐。结合了一个事实,即2023年有将近100个零日的漏洞,比2022年,8点增长了50%,而脆弱性管理对许多组织来说是一项斗争也就不足为奇了。

开放 接受有关全球威胁的证词

速记记录 美国参议院军事委员会听证会 听取有关全球威胁的证词 2023 年 5 月 4 日星期四 华盛顿特区 ALDERSON COURT REPORTING 1111 14TH STREET NW SUITE 1050 WASHINGTON, D.C. 20005 (202) 289-2260 www.aldersonreporting.com

2022 年网络威胁:回顾这一年

除了俄罗斯在乌克兰的战争之外,2022 年的网络威胁形势还见证了中国威胁行为者行动的持续优化和复杂化,尽管这些行动的目标与前几年相比没有发生重大变化。这些威胁行为者越来越多地使用混淆即服务功能,包括代理网络(例如 RedRelay)和共享恶意软件、漏洞利用和工具集(例如 ShadowPad 和 ScanBox)。使用这些功能的最突出和最多产的威胁行为者是 Red Scylla(又名 CHROMIUM、ControlX、Earth Lusca、Aquatic Panda),其目标是全球至少 70 个组织。其他威胁行为者展示了影响众多地区的复杂行动,一些威胁行为者继续将重点放在电信领域。

OP 76.10:暴力和工作场所威胁

a. 德州理工大学绝不容忍威胁(包括通过邮件、电话、短信、传真、电子邮件或社交媒体发出的威胁)、恐吓和暴力行为,无论是否携带武器。对违反本政策的行为进行调查和记录,并可能导致纪律处分,包括立即停职和/或解雇,以及提起适当的刑事指控。b. 所有员工,无论职位如何,都有责任立即报告收到、目睹或传达给他们的任何威胁。当员工担心自己或他人的安全时,员工还应报告异常或威胁行为,即使这些行为可能不是直接威胁。可报告的威胁包括同事、学生或进入工作场所的外来人(如配偶、求职者等)发出的威胁。无论员工与发起威胁或行为的人的关系如何,员工都必须进行此类报告。应立即向主管、人力资源部、德州理工大学警察或德州理工大学管理层的任何成员报告,无需担心遭到报复。德州理工大学管理层必须立即将所有威胁行为事件报告给警察局长或指定人员或人力资源副总裁或指定人员。c. 当员工的安全受到威胁且时间紧迫时,本政策中的任何内容均不免除主管或经理立即采取行动的义务。此类行动可能包括致电德州理工大学警察、停职或暂时将员工从工作场所中分离。本政策不能取代常规管理行动,例如咨询、

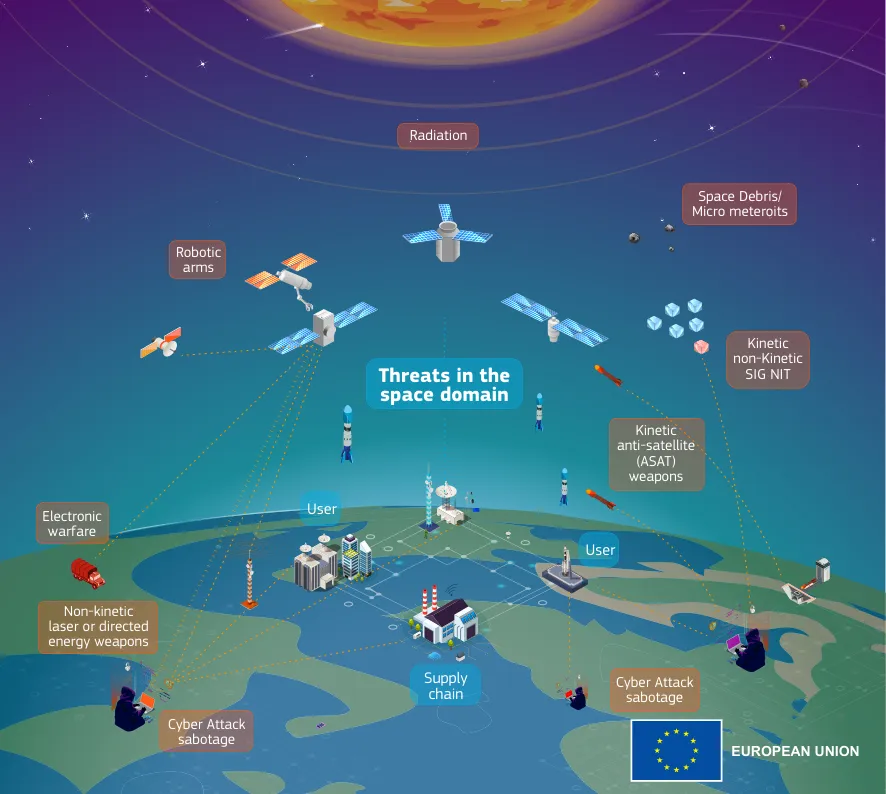

中国和俄罗斯带来的现代威胁

纵观历史,军事冲突中哪一方拥有最先进的技术,哪一方就有可能在冲突中胜出,这往往是事实。世界大国一直在竞相成为技术最先进的国家,以便在发生武装冲突时,它们可能占据优势并取得胜利,或者至少获得安全。正是出于这个原因,美国关注监控外国的新兴技术。美国主要关注中国,因为中国被广泛认为是世界技术进步的领导者。尽管中国的技术进步涉及广泛的应用领域,但本文专门关注军事应用,或对美国构成最大威胁的应用。人工智能 (AI) 前景。由于中国未来对太空技术的军事应用的运营计划,太空资产是另一种来自中国的潜在威胁技术。俄罗斯也引起了美国的普遍关注,因为在过去的半个世纪里,俄罗斯已经成为全球研发强国。然而,值得注意的是,俄罗斯并不像中国甚至美国那么先进,但他们仍然专注于开发用于军事应用的人工智能技术;UGV(无人地面车辆)值得关注。

保护儿童免受威胁和机遇......

■ 儿童性剥削和虐待 (CSEA) 是一种不断发展的现象。无论是出于性兴趣还是出于经济或其他利益的考虑,犯罪者都会充分利用提供给他们的机会。随着信息技术不断发展并为成人和儿童提供新工具,需要定期审查犯罪和受害的当前趋势,并评估新兴技术可能带来的滥用,以确保国家和国际对技术促进的 CSEA 的应对措施仍然符合目的。■本文邀请欧洲委员会《保护儿童免受性剥削和性虐待公约》缔约方委员会 (兰萨罗特委员会) 考虑当前和不久的将来的技术发展对 CSEA 的性质和规模的影响。它通过考虑以下技术带来的威胁和机遇来实现这一目标: