XiaoMi-AI文件搜索系统

World File Search System开放通用出口许可证(军用物品 - GOV.UK

如果出口商收到代表国务卿发出的警告信,其中指明未遵守本许可证或适用出口管制法律的规定,则出口商应采取该警告信中指明的步骤(在规定的时间范围内)以恢复对许可证的遵守。在不影响命令第 34 条的情况下,不遵守此条件可能导致本许可证被撤销或暂停,直到出口商能够证明其遵守情况并满足 DBT 的要求。将以书面形式通知出口商任何此类暂停或撤销以及此类暂停或撤销的初始期限。如果在此初始期限结束时,出口商仍未证明其遵守情况并满足 DBT 的要求,则暂停或撤销的期限可能会延长。将以书面形式通知出口商此类延期。

针对核生化两用物品出口管制的定向举措...

2022 年 12 月 18 日——鉴于出口管制和 CBRN 双重用途问题的复杂性,TI 采取了全面的方法。他们强调利益相关者的参与,包括。

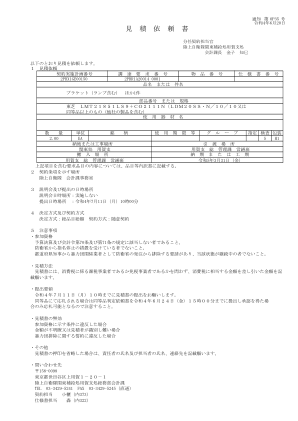

罐头清洁剂和其他 16 种物品 - 防卫省/自卫队

7.注意事项(参赛资格详情) (1)应征者不得符合《预算会计审计法》第70条的规定。此外,未成年人、被监护人或受协助人,若已取得订立合同所必需的同意,也属于同一条款下有特殊原因的情形。 (2)不属于《预算会计审计法》第七十一条规定情形的。 (3)目前不受防卫省官房长官、作战计划局局长、后勤保障局局长或陆上自卫队参谋长根据《装备等及服务采购暂停提名指南》暂停提名的限制。 (4) 与前项规定暂停指定对象者有资本或人事关系,且无意与国防部签订与其同类买卖、制造或承包服务契约者。 (“有资本或者个人关系”是指符合《招标和承包指南》第3章第12段规定的任何一项标准。) (5)目前被暂停投标资格的人原则上不允许进行分包。但确有不可避免的事由,经中止提名权人同意者,不在此限。

[公告]6.8.7招标1000把办公椅及其他6件物品24S1A5002)

4. 参加投标的资格 (1) 投标人不得存在《预算会计审计法》第七十条规定的情况。此外,未成年人、受援助者或接受援助的人,如果已经取得签订合同所必需的同意,也属于同一条款下的特殊情况。 (2)不属于《预算会计审计法》第七十一条规定情形的。 (3)2022 年至 2024 年度全省厅统一资格“货物销售”等级评估为 D 级或以上,且有资格参加关东/甲信越地区竞争性投标的人。 (4)该人目前没有受到国防部的停职或者其他措施的处罚。 (5) 与前项规定暂停指定对象者有资本或人事关系,且无意与国防部签订与其同类物品买卖或制造契约或劳务承包契约者。 (6)目前中止招标的单位原则上不允许进行分包。 但有关部会暂停提名权机关认定确有不可避免的情况时,不在此限。

循环经济中的社区修复——不仅仅是修复物品

摘要 循环经济话语强调产品应当可修复,且修复工作量正在增长。然而,修复可以由企业实体、独立修复者、外行和社区以不同的方式组织和执行。一些公司将维修和保养整合到其产品中,同时限制消费者打开、修理或修改其产品。与此相反,出现了一场“维修权”运动,该运动致力于维护消费者修理和修改产品的合法权利,推动免费提供备件和手册。近年来,维修咖啡馆和其他形式的 DIY 社区维修空间也在增长。本文通过两个瑞典案例研究探讨了 DIY 社区维修的话语——一个是由非政府组织领导的全国性维修运动,另一个是当地政府发起的开放 DIY 维修空间倡议。我们的案例研究展示了 DIY 社区维修如何使所有人,尤其是边缘群体,能够参与并在低影响的未来过上好日子。与主流的循环经济话语不同,社区修复的目的不仅仅是修复破损的东西和减少浪费,还在于建立社会关系和实践非消费主义形式的公民身份。通过阐明这些不同的修复观点——谁来做、用什么技能做、出于什么目的——我们强调了如何以允许公民消费者发挥不同的作用和权力的方式实施和引导向未来更循环的经济的过渡。

支架(包括灯)和 1 个其他物品 - Super Visual Formade Print

5. 注意事项 - 参与资格 参与人不得符合《预算会计审计法》第70条及第71条的规定。 不受国防部停职处罚。 该公司尚未收到该县知事的请求,要求将其作为与有组织犯罪有关联的经营者排除在国防部的采购之外,而且这一状态仍未得到延续。

关于公共物品地理空间数据的概念论文 - UN -GGIM

1。背景本文探讨了与公共物品有关地理空间数据问题有关的关键政策和法律考虑因素,考虑到有效的政策和法律框架会随着时间的推移而发展。它提出了应对社会进步和技术发展的挑战的方法,这些方法可以针对民族环境量身定制。本文是针对地理空间信息管理(“工作组”)工作计划2023-2025的政策和法律框架的工作组。本文符合UN-GGIM 2和工作组3提供的有关公共物品的有效政策和法律框架的先前指南。在第13届会议上,第13/112号裁决承认,鉴于全球挑战日益增长以及对可靠数据的相关需求,工作组的计划活动与解决公共物品的地理空间信息有关的计划是及时的4。确认

主题:笔记本电脑支架和其他 10 件物品 规格:附有报价单...

5. 规格书发行地点、合同条款等的记载地点、咨询处及提交地点 防卫省情报本部网站(https://www.mod.go.jp/dih/service.html) 〒162-8806 东京都新宿区市谷本村町 5-1 防卫省情报本部总务部会计课(联系人:大西先生) 电话:03-3268-3111(内线 31752) 直拨传真:03-5225-9641

将良好和优质的物品分配给具有二次下估值的代理商

模型提取(ME)攻击是对机器学习 - 服务(MLAAS)平台的一个主要威胁,通过查询Black-Box API,“窃取”机密机器学习模型的功能。自从我的攻击中首先在开创性工作中概念化[75]以来,已经过去了七年。在此期间,在ME攻击和MLAAS平台上都取得了重大进步,提出了一个有趣的问题:MLAAS平台对我的攻击的脆弱性如何发展?在这项工作中,我们进行了一项深入的研究,以回答这个关键问题。具体来说,我们表征了当前主流MLAAS平台的脆弱性,这些脆弱性来自我的多个观众攻击,包括攻击策略,学习技巧,替代模型设计和基准测试任务。我们的许多发现挑战了先前报道的结果,这表明我脆弱的新兴模式。此外,通过使用过去四年来的历史数据集分析相同的MLAA平台的脆弱性,我们回顾性地表征了我随着时间的流逝的脆弱性演变,从而导致了一系列有趣的发现。最后,我们提出了有关改善攻击鲁棒性的MLAA当前实践的建议。我们的研究阐明了我野外脆弱性的当前状态,并指出了未来研究的几个有希望的方向。

开放一般出口许可证(保修内修理/更换后出口:军用物品)

阿富汗、阿尔巴尼亚、安哥拉、阿根廷、亚美尼亚、阿塞拜疆、白俄罗斯、波斯尼亚和黑塞哥维那、布基纳法索、布隆迪、中非共和国、中国(包括香港和澳门特别行政区)、刚果联邦共和国、刚果民主共和国、厄瓜多尔、埃及、厄立特里亚、埃塞俄比亚、格鲁吉亚、几内亚、海地、印度尼西亚、伊朗、伊拉克、以色列、哈萨克斯坦、吉尔吉斯斯坦、黎巴嫩、利比亚、巴勒斯坦被占领土、马里、摩尔多瓦、蒙古、黑山、缅甸、尼泊尔、尼日尔、尼日利亚、朝鲜、北马其顿、秘鲁、俄罗斯、卢旺达、塞尔维亚、塞拉利昂、索马里、南苏丹、斯里兰卡、苏丹、叙利亚、塔吉克斯坦、坦桑尼亚、土库曼斯坦、乌干达、乌克兰、乌兹别克斯坦、委内瑞拉、越南、也门和津巴布韦。

![[公告]6.8.7招标1000把办公椅及其他6件物品24S1A5002)](/simg/a\ab499c64bc0ee05ded719b6d78a665d0720e0d76.png)