机构名称:

¥ 1.0

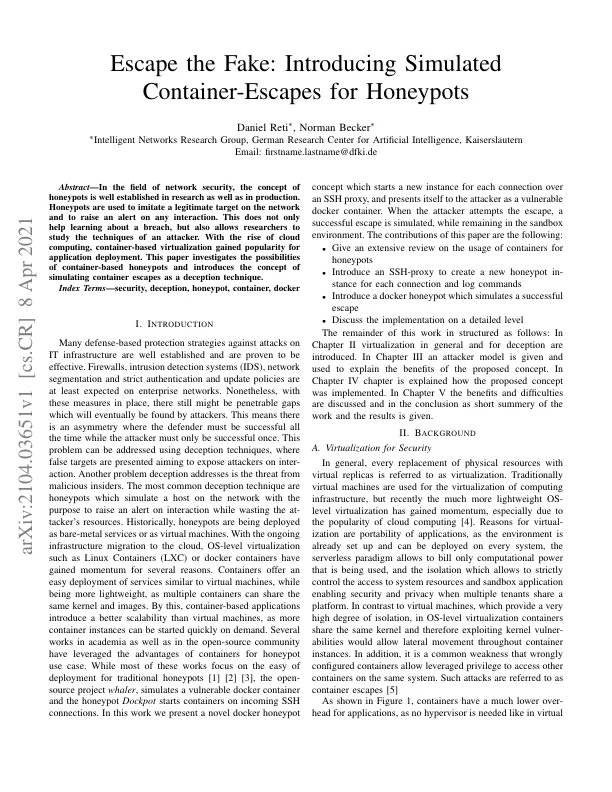

许多基于防御的保护策略,以防止对IT基础设施的攻击,并且被证明是有效的。防火墙,入侵检测系统(IDS),网络细分和严格的身份验证和更新策略至少在企业网络上是预期的。尽管采取了这些措施,但仍可能存在可穿透的差距,最终将被攻击者发现。这意味着有一个不对称的后卫必须一直成功,而攻击者只能成功一次。可以使用欺骗技术来解决此问题,其中提出了错误的目标,目的是揭露攻击者的行动。欺骗性的另一个问题是恶意内部人士的威胁。最常见的欺骗技术是蜜罐,它们模拟网络上的主机,目的是在浪费At Tacker的资源时提高互动的警报。从历史上看,蜜罐被部署为裸机服务或虚拟机。随着持续的基础架构迁移到云的迁移,OS级虚拟化(例如Linux容器(LXC)或Docker容器)已获得动力,原因有几个。容器提供类似于虚拟机的服务的简单部署,同时更轻巧,因为多个容器可以共享相同的内核和图像。,基于容器的应用程序比虚拟机提出了更好的可伸缩性,因为可以快速按需启动更多的容器实例。在这项工作中,我们提出了一个新颖的Docker Honeypot在学术界以及开源社区中的几部作品利用了容器的优势用于Honeypot用例。尽管大多数作品都集中在传统蜜罐的易于部署上[1] [2] [3],但开放源项目Whaler,模拟了一个脆弱的Docker容器,而Honeypot Dockpot则启动了在传入的SSH连接上的容器。

引入蜜罐的模拟容器 - 景观

主要关键词