机构名称:

¥ 1.0

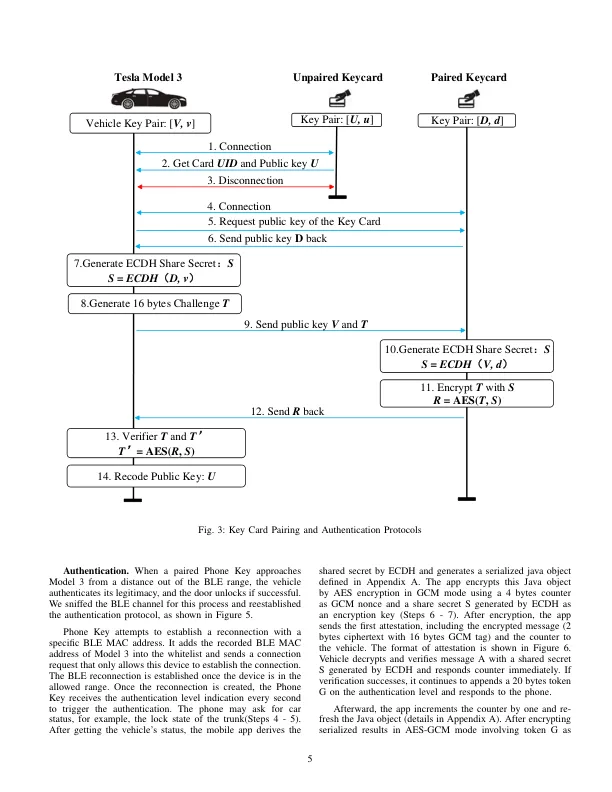

本文针对特斯拉钥匙,尤其是钥匙卡和手机钥匙进行了详细的安全分析。从对移动应用程序进行逆向工程和嗅探通信数据开始,我们重新建立了配对和身份验证协议并分析了它们的潜在问题。缺少证书验证允许非官方钥匙卡充当官方钥匙卡。使用这些第三方产品可能会导致严重的安全问题。此外,当前协议的弱点导致通过蓝牙通道进行中间人 (MitM) 攻击。MitM 攻击是一种改进的中继攻击,破坏了手机钥匙身份验证程序的安全性。我们还开发了一款名为 TESmLA 的应用程序,安装在定制的 Android 设备上以完成概念验证。攻击者可以在车主不知情的情况下闯入特斯拉 Model 3 并将其开走。我们的结果对安全关键应用中的被动无钥匙进入和启动 (PKES) 和蓝牙实现的安全性提出了质疑。为了缓解安全问题,我们讨论了相应的对策和未来可行的安全方案。

在您不知情的情况下访问您的特斯拉

主要关键词