机构名称:

¥ 1.0

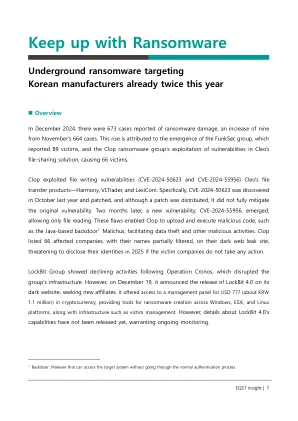

勒索软件小组利用许多不同的技术,战术和有效载荷来实现其目标,但其攻击序列基本相同。1)通常,攻击者将首先执行侦察以发现企业攻击表面中的弱入口点。通常,这包括扫描其广泛的Internet连接设备,应用程序,诸如VPN和Finalls之类的安全工具(已成为主要攻击向量)以及其他可路由的基础架构和网络资源。2)接下来,攻击者将努力妥协设备,通常是通过部署恶意有效载荷或通过社交工程来损害用户凭据。3)这形成了一个海滩头,网络犯罪分子然后从中扫描网络环境以发现其他可剥削的资源,使用它们横向移动,升级特权,发现和利用皇冠上的珠宝应用程序 - 具有敏感和商业临界数据的人。4)最后,攻击者窃取和加密数据,勒索了付款的业务。

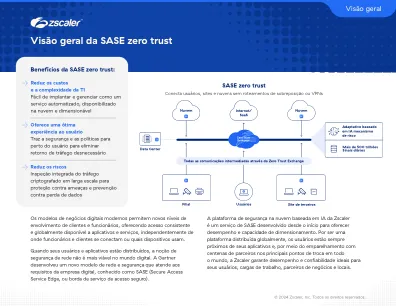

Zero Trust Architecture的10种方法可保护勒索软件