机构名称:

¥ 34.0

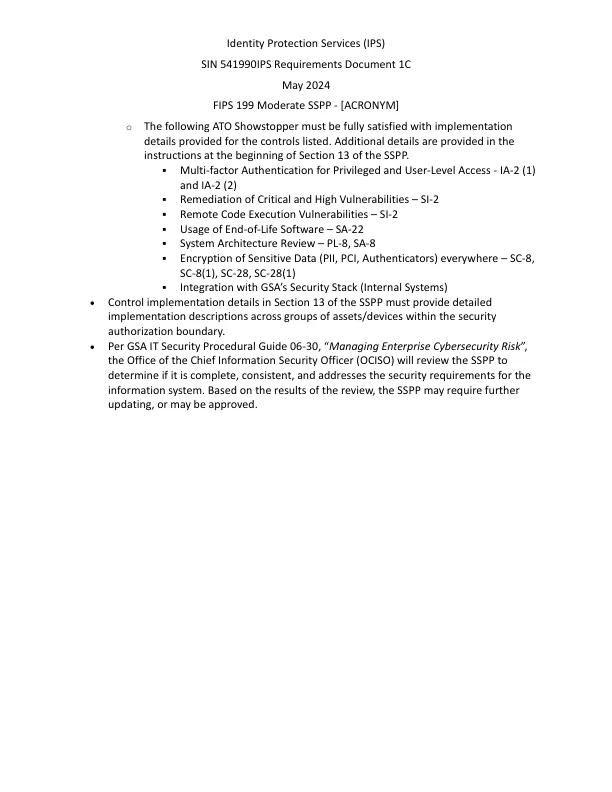

▪ Multi-factor Authentication for Privileged and User-Level Access - IA-2 (1) and IA-2 (2) ▪ Remediation of Critical and High Vulnerabilities – SI-2 ▪ Remote Code Execution Vulnerabilities – SI-2 ▪ Usage of End-of-Life Software – SA-22 ▪ System Architecture Review – PL-8, SA-8 ▪ Encryption of Sensitive Data (PII, PCI, Authenticators)无处不在 - SC-8,SC-8(1),SC-28,SC-28(1)▪与GSA的安全堆栈集成(内部系统)•SSPP第13节中的控制实现详细信息必须在安全授权边界内的资产/设备组之间提供详细的实施描述。•根据GSA IT安全程序指南06-30,“管理企业网络安全风险”,首席信息安全官(OCISO)办公室将审查SSPP,以确定其是否完整,一致,并满足信息系统的安全要求。根据审查的结果,SSPP可能需要进一步更新,也可能需要获得批准。

IPS要求文档1C 零信任体系结构(ZTA) 会议概述 AWS上的生成AI 对IT收购工作的安全和隐私要求... 确保移动申请和设备 - [cio-it- ...

主要关键词