XiaoMi-AI文件搜索系统

World File Search System同构性算法元素定理

两个图G和H是图形F家族的同态性,如果对于所有图F∈F,则从F到G的同态数量等于从F到H的同构数量。比较图形,例如(量子)同构,合适和逻辑等价的许多自然对等关系可以被视为各种图类别的同态性关系。对于固定的图类F,决策问题(F)要求确定两个输入图G和H是否在F上无法区分。众所周知,该问题仅在少数图类别f中可以决定。我们表明,Hom I nd(f)允许每个有界树宽的图类F类随机多项式算法,这在计数Monadic二阶逻辑CMSO 2中是可以定义的。因此,我们给出了第一个一般算法,以确定同态性不可分性。此结果延伸到h om i nd的一个版本,其中图形F类由CMSO 2句子指定,而在树顶上绑定了一个绑定的k,将其作为输入给出。对于固定k,此问题是可随机固定参数的。如果k是输入的一部分,则它是conp-和cow [1] -hard。解决Berkholz(2012)提出的问题时,我们通过确定在k维weisfeiler-Leman算法下确定在k是输入的一部分时确定不可区分性的情况。

使用同构加密

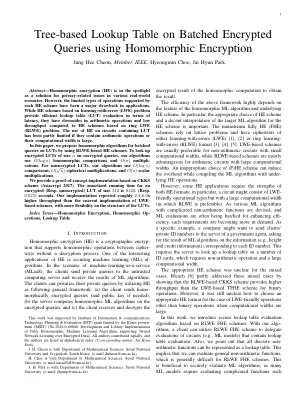

摘要 - 在各种现实世界情景中与隐私相关问题的解决方案是众人瞩目的焦点。但是,每个计划支持的有限类型的操作类型都是应用程序的主要缺点。尽管他基于学习 - 错误(LWE)问题的计划提供了有效的查找表(LUT)评估,但与基于RING LWE(RLWE)问题的HE计划相比,它们在算术操作和低通量方面具有不利影响。如果HE包含算术操作或其计算宽度很大,则在包含LUT的电路上的使用受到了限制。在本文中,我们提出了使用基于RLWE的HE方案在LUTS上进行批处理查询的同构算法。要查找加密查询中大小n的加密luts,我们的算法使用o(log n)同构比较和o(n)乘以。对于未加密的LUTS,我们的算法使用O(log n)比较,O(√n)Ciphertext乘法和O(n)标量乘法。我们提供基于CKKS计划的概念验证实施(ASIACRYPT 2017)。加密的摊销运行时间(分别未加密的)大小512的LUS为0。041(分别0。025)秒。我们的实施约2。4-6。0 x的吞吐量高于当前基于LWE的方案的实现,其在LUT的结构上具有更大的灵活性。

通过聚合物涂层中拓扑孤子的同构孤子进行机械启动

拓扑孤子目前正在研究其外来特性,尤其是在非线性物理,光学和物质科学方面。但是,随着时间的流逝,强大产生和稳定性有限的挑战阻碍了他们的实际用途。为了解决这个问题,开发了一种方法,以形成可聚合液晶膜片中孤子的结构化阵列。通过形成稳定的液晶网络的原位光聚合剂来保存它们的复杂分子结构。最令人兴奋的是,它们的属性已提高到包括响应功能。热驱动时,这些拓扑孤子介导了表面地形的重新配置。复杂形状的变化发生取决于导演的固有复杂空间分布,这甚至可能导致完全形状的反转和地形变化,高达最初厚度的40%。相反,形状的变化提供了有关初始导演pro文件的信息,该信息与数学模型一致。含孤子的聚合物涂层适用于多个域,范围从可调光学到触觉,从形状耦合的传感系统到温度耦合的热量管理。

MPC在同构和小组动作的头部

最初在[35]中引入了零知识(ZK)协议的头部范式中的多党计算(MPC),作为提供此类ZK协议的更好的理论和渐近构造的工具。一般设置如下:鉴于任何NP关联R(X,W),我们想设计一个ZK-protocol,供供供Prover P说服了一个验证者V,他知道有效的证人w对于公共价值X,而无需透露w的任何信息。此(两方)的供应库是由一般的MPC协议构建的,其中n派对z 1,z 2,。。。,z n检查他们是否共同为X共享有效的证人W。最常见的方法是假设W以W = w = w 1的形式编码W = w1⊕w2⊕···w n,其中每个方z i拥有相应的共享w i,并且存在有效的协议π以验证共享是否正确。在这种情况下,MPC in-the-The-The-The-The-The-The-The-The Brover P创建了他的秘密W,模拟执行π的新作品,并在此执行中对当事人的观点提出了贡献。之后,Verifier V要求打开这些视图的子集,并验证所有打开的视图都在播放和一致。如果原始的多方协议是针对开放子集的私有的,即保证这些参与者不能共同恢复秘密,则由此产生的两党协议将变为零知识。可以使用其他类型的共享技术,而不是简单的w = w = w1⊕w 2⊕···w n;例如,这是[28]中的情况。尽管对量子后签名没有用,但此示例启发了本文。在cbcrypto'23的邀请演讲中给出了另一个有趣的示例,显示了MPC在头中的应用到离散对数[37]。有关完整性,我们回想起第4节中的这个离散对数示例的描述。以此为灵感来源,我们描述了MPC在头上的应用,以创建有效的同构和小组动作问题的量子后签名。将集体操作通常用于加密目的的想法源自[16]。多年来,在加密结构中考虑了与该框架兼容的各种问题。最具象征意义的可能是图形同构问题,它已经在一些有关零知识的开创性论文中出现了[31,6,32]。但是,文献包含同构和群体作用问题的许多口味。由于并非全部适合我们的目的,我们讨论同构

加入我们,共同构建更加美好未来的承诺和希望。

“我之所以喜欢宇航员奖学金,是因为它不仅是一个向世界展示我们最优秀的 STEM 专业学生的优秀之处的绝佳机会,也是向我们的学生(他们往往比应有的更谦虚)展示他们有多么出色的一种方式!看到他们的名字与来自麻省理工学院、佐治亚理工学院、密歇根大学、德克萨斯大学和华盛顿大学等机构的宇航员学者的名字并列,真的让我们感受到我们的德克萨斯 A&M 宇航员学者取得了多大的成就,以及他们代表的未来有多么不可思议的潜力,宇航员奖学金基金会帮助实现了这些潜力。”-Sumana Datta,德克萨斯 A&M 大学

探索人工智能与组织背景的共同构成

摘要 人工智能技术对于解决组织环境中的现有问题大有希望,但潜在的好处不能掩盖与人工智能相关的潜在危险。在本文中,我们通过研究组织环境中的人工智能使用,从概念上探索了这些前景和危险。通过提供一种描述四种人工智能使用类型的类型学,这种探索补充并扩展了现有的人工智能管理文献,这种类型学基于人工智能技术与组织环境共同构成的理念。基于这种类型学,我们为当代组织明智使用人工智能提出了三项建议。首先,明确定义组织使用人工智能的目的。其次,为组织使用人工智能定义适当的透明度和算法管理级别。第三,要意识到人工智能的情境依赖性。

b'for \ xce \ xb2,\ xce \ xb3 \ xe2 \ x88 \ x88 \ x88 \ xce \ x93。我们可以将其视为将标签的中心移至\ xce \ xb2 \ xe2 \ x88 \ x92 1。我们说,如果\ xce \ xce \ xb2 \ xb2 \ xe2 \ x88 \ x88 \ x97 \ x97 \ xc2 \ xc2 \ xb5 = \ xc2 \ xc2 \ xb5 \ xe2 \ x88 \ x88 \ xce \ x93,其中\ xce \ xb2 \ xe2 \ x88 \ x97表示pushforward。我们用prob \ xce \ x93(a \ xce \ x93)表示一组移位不变的概率度量。如果v是a \ xef \ xac \ x81nite集,我们可以考虑从\ xce \ x93的同构的sep hom(\ xce \ x93,sym(v))到v的排列组。这套设置可能是空的。给定的\ xcf \ x83 \ xe2 \ x88 \ x88 hom(\ xce \ x93,sym(v)),我们写入允许的允许,这是\ xce \ xb3 \ xe2 \ x88 \ x88 \ x88 \ x88 \ xce \ xce \ x93的映像。对于每个I \ Xe2 \ x88 \ x88 [r]和v \ xe2 \ x88 \ x88 \ x88 v v \ x88 \ x88 \ x88 \ x88 v。任何\ xcf \ x83的图形都可以视为\ xef \ xac \ x81nite系统,该系统在本地看起来像\ xce \ x93,就像一个大矩形网格本地看起来像整数lattice z r一样。 \ xce \ x93或某些\ xcf \ x83的图形可以具有自然的图形距离:一对顶点之间的距离是de \ xef \ xac \ x81,是它们之间的路径中的最小边数,忽略边缘方向。令b \ xcf \ x83(v,r)表示以v \ xe2 \ x88 \ x88 V为中心的封闭半径r球,并且类似地表示de \ xef \ xac \ x81ne b \

b'for \ xce \ xb2,\ xce \ xb3 \ xe2 \ x88 \ x88 \ x88 \ xce \ x93。我们可以将其视为将标签的中心移至\ xce \ xb2 \ xe2 \ x88 \ x92 1。我们说,如果\ xce \ xb2 \ xb2 \ xe2 \ xe2 \ x88 \ x88 \ x88 \ x88 \ x97 \ x97 \ xc2 \ xc2 \ xc2 \ xc2 \ xc2 \ xc2 \ xb5, \ xe2 \ x88 \ x88 \ xce \ x93,其中\ xce \ xb2 \ xe2 \ x88 \ x97表示pushforward。我们用prob \ xce \ x93(a \ xce \ x93)表示一组移位不变的概率度量。如果V是\ XEF \ XAC \ X81NITE集,我们可以考虑来自\ XCE \ X93的同构的SET HOM(\ XCE \ X93,SYM(V))到V的排列组。此集合有可能为空。Given \xcf\x83 \xe2\x88\x88 Hom(\xce\x93 , Sym( V )), we write the permutation which is the image of \xce\xb3 \xe2\x88\x88 \xce\x93 by \xcf\x83 \xce\xb3 .我们可以将导向图与\ xcf \ x83与Vertex Set V和I -LabeLed Edge(V,\ XCF \ X83 S I(V))相关联,每个I \ Xe2 \ X88 \ X88 \ X88 [R]和V \ XE2 \ X88 \ X88 \ X88 \ x88 v。任何\ xcf \ x83的图形都可以被认为是一个局部看起来像\ xce \ x93的\ xef \ xac \ x81nite系统,就像局部的大矩形网格看起来像Integer lattice Z r一样。\ xce \ x93或某些\ xcf \ x83的图可以具有自然的图形距离:一对顶点之间的距离是de \ xef \ xac \ x81,是它们之间的最小边数,忽略边缘方向。Let B \xcf\x83 ( v, R ) denote the closed radius- R ball centered at v \xe2\x88\x88 V , and similarly de\xef\xac\x81ne B \xce\x93 ( \xce\xb3, R ) for \xce\xb3 \xe2\x88\x88 \ xce \ x93。let \ xcf \ x83 \ xe2 \ x88 \ x88 hom(\ xce \ x93,sym(v))和x \ xe2 \ x88 \ x88 a v。\ xef \ xac \ x81nite与\ xef \ xac \ x81nite系统之间的对应关系是使用em-pirical Distributions建立的,我们现在是我们现在de \ xef \ xaC \ xac \ x81ne。对于任何V \ Xe2 \ x88 \ x88 V,有一种自然的方法可以将X提升到标签\ XCE \ XA0 \ XCF \ XCF \ X83 V X \ XE2 \ X88 \ X88 A \ XCE \ XCE \ X93,从将X V提起到根e。更准确地说,\ xce \ xa0 \ xcf \ x83 v x(\ xce \ xb3)= x \ xcf \ x83 \ xce \ xce \ xb3(v)。

解读人工智能——人工智能 (AI) 的构建模块如何帮助从大数据中创造市场知识 1 摘要 目的:本研究阐述人工智能 (AI) 及其对从大数据中创造市场知识的贡献。具体来说,本研究描述了任何人工智能技术的基本构建模块、它们的相互关系以及不同构建模块对创造市场知识的影响,并提供了说明性示例。

设计/方法/方法:该研究是概念性的,并提出了一个框架来阐明人工智能现象及其构成要素。它进一步提供了一个模型,说明人工智能如何有助于从大数据中创造市场知识。结果:该研究从输入-过程-输出的角度解释人工智能,并阐明人工智能的六个基本构成要素。它讨论了如何使用不同的构成要素将数据转化为信息和知识。它提出了一个概念模型来阐明人工智能在创造市场知识中的作用,并提出了未来研究的途径。实际意义本研究解释了人工智能现象、它的工作原理及其与 B2B 公司创造市场知识的相关性。原创性/价值:该研究为市场知识文献做出了贡献,并呼吁进行更多的学术研究以了解人工智能及其对创造市场知识的影响。

![b'for \ xce \ xb2,\ xce \ xb3 \ xe2 \ x88 \ x88 \ x88 \ xce \ x93。我们可以将其视为将标签的中心移至\ xce \ xb2 \ xe2 \ x88 \ x92 1。我们说,如果\ xce \ xce \ xb2 \ xb2 \ xe2 \ x88 \ x88 \ x97 \ x97 \ xc2 \ xc2 \ xb5 = \ xc2 \ xc2 \ xb5 \ xe2 \ x88 \ x88 \ xce \ x93,其中\ xce \ xb2 \ xe2 \ x88 \ x97表示pushforward。我们用prob \ xce \ x93(a \ xce \ x93)表示一组移位不变的概率度量。如果v是a \ xef \ xac \ x81nite集,我们可以考虑从\ xce \ x93的同构的sep hom(\ xce \ x93,sym(v))到v的排列组。这套设置可能是空的。给定的\ xcf \ x83 \ xe2 \ x88 \ x88 hom(\ xce \ x93,sym(v)),我们写入允许的允许,这是\ xce \ xb3 \ xe2 \ x88 \ x88 \ x88 \ x88 \ xce \ xce \ x93的映像。对于每个I \ Xe2 \ x88 \ x88 [r]和v \ xe2 \ x88 \ x88 \ x88 v v \ x88 \ x88 \ x88 \ x88 v。任何\ xcf \ x83的图形都可以视为\ xef \ xac \ x81nite系统,该系统在本地看起来像\ xce \ x93,就像一个大矩形网格本地看起来像整数lattice z r一样。 \ xce \ x93或某些\ xcf \ x83的图形可以具有自然的图形距离:一对顶点之间的距离是de \ xef \ xac \ x81,是它们之间的路径中的最小边数,忽略边缘方向。令b \ xcf \ x83(v,r)表示以v \ xe2 \ x88 \ x88 V为中心的封闭半径r球,并且类似地表示de \ xef \ xac \ x81ne b \](/simg/b/b7fee28848c40b97e6c5608d1e26bc7a06b6fe3e.webp)