机构名称:

¥ 5.0

• 假设所有输入都是恶意的。使用“接受已知良好”的输入验证策略,即使用严格符合规范的可接受输入白名单。拒绝任何不严格符合规范的输入,或将其转换为符合规范的输入。• 执行输入验证时,考虑所有可能相关的属性,包括长度、输入类型、可接受值的全部范围、缺失或额外输入、语法、相关字段之间的一致性以及对业务规则的符合性。• 不要完全依赖于查找恶意或格式错误的输入(即不要依赖黑名单)。黑名单可能会错过至少一个不良输入,尤其是在代码环境发生变化的情况下。这可以给攻击者足够的空间来绕过预期的验证。但是,黑名单对于检测潜在攻击或确定哪些输入格式非常错误以至于应该被直接拒绝非常有用。• 对于在客户端执行的任何安全检查,请确保在服务器端重复这些检查。攻击者可以通过在检查完成后修改值或通过更改客户端以完全删除客户端检查来绕过客户端检查。然后这些修改后的值将被提交到服务器。• 尽管客户端检查在服务器端安全性方面提供的好处微乎其微,但它们仍然很有用。首先,它们可以支持入侵检测。如果服务器收到本应被客户端拒绝的输入,那么这可能是攻击的迹象。其次,客户端错误检查可以向用户提供有关有效输入期望的有用反馈。第三,服务器端处理意外输入错误的时间可能会减少,尽管这通常只是很小的节省。• 当您的应用程序组合来自多个来源的数据时,请在组合源后执行验证。单个数据元素可能会通过验证步骤,但在组合后违反预期的限制。输入应该被解码

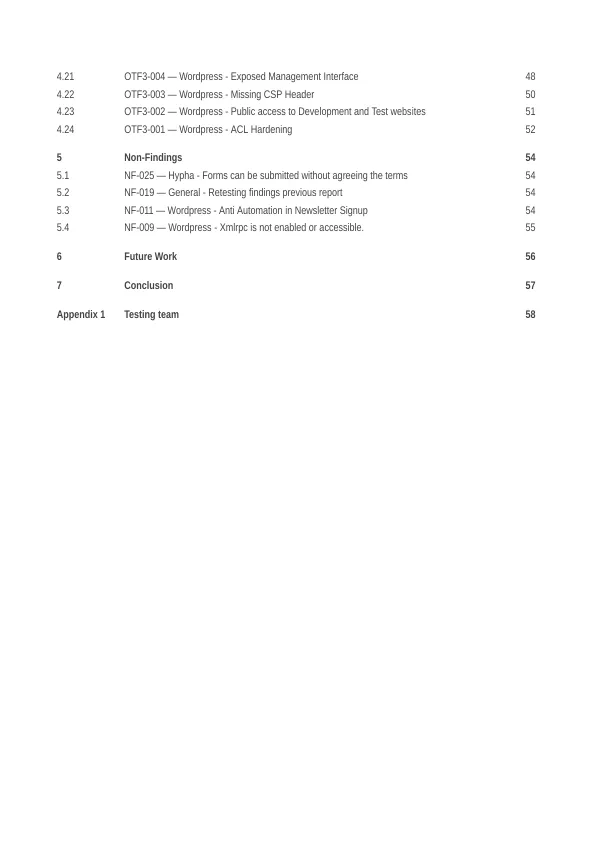

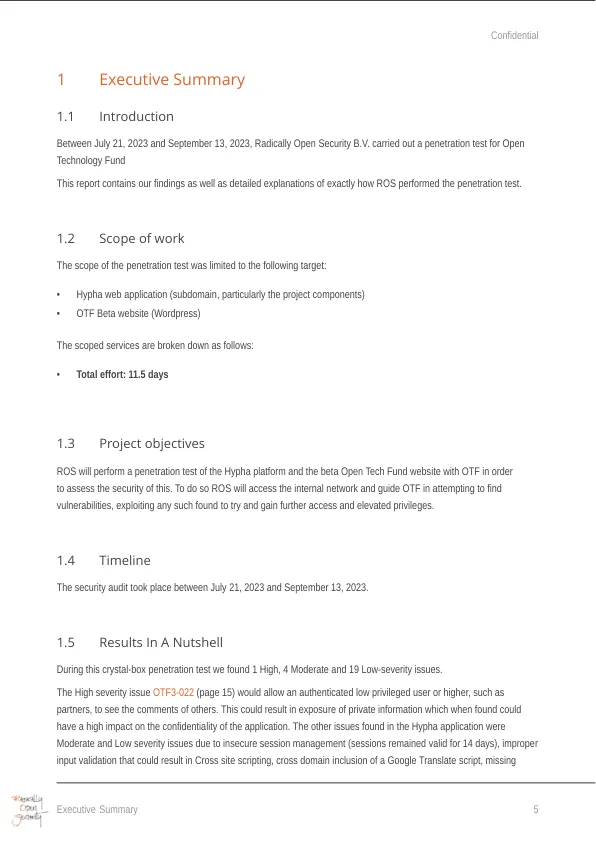

Web 应用程序渗透测试报告

主要关键词