机构名称:

¥ 21.0

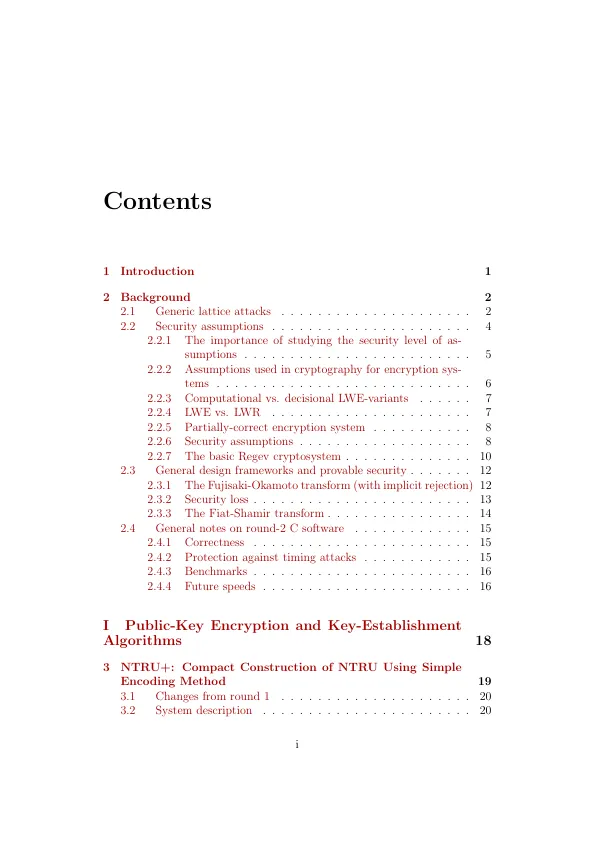

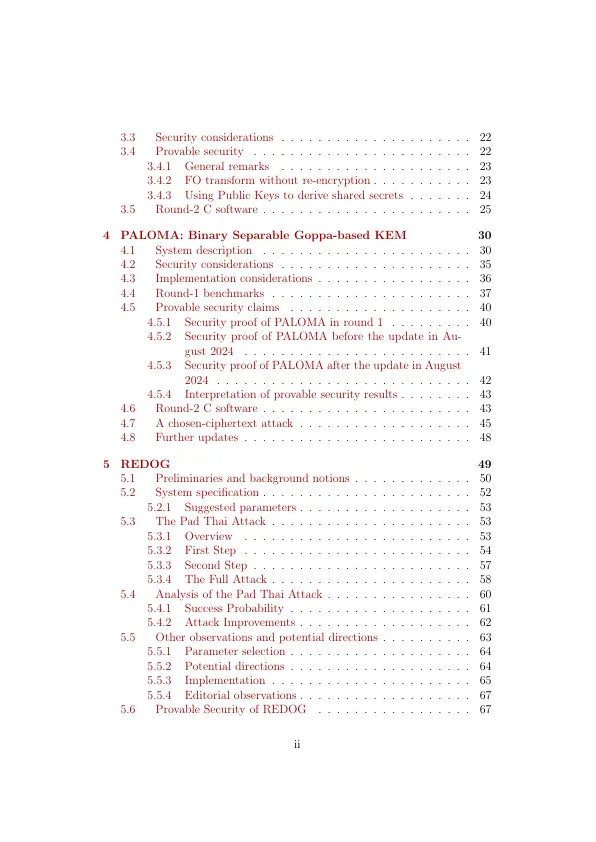

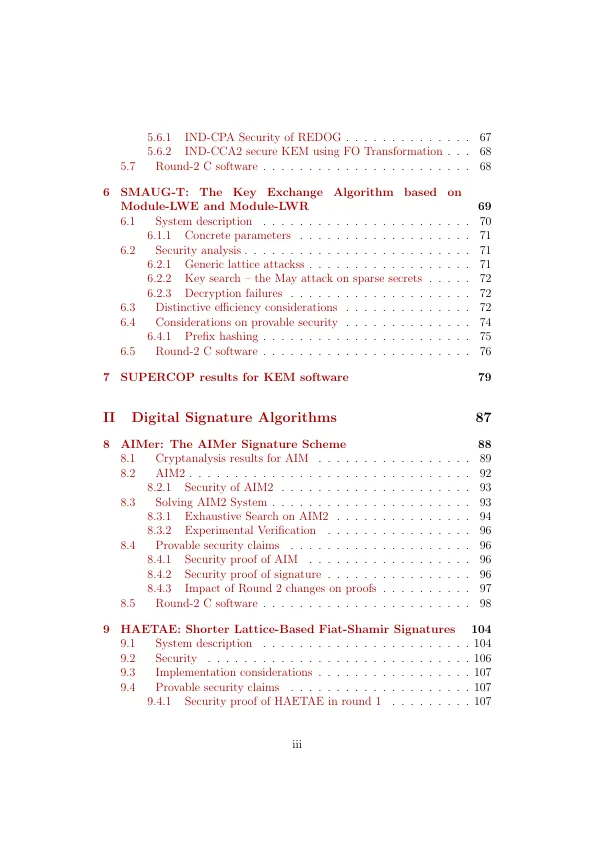

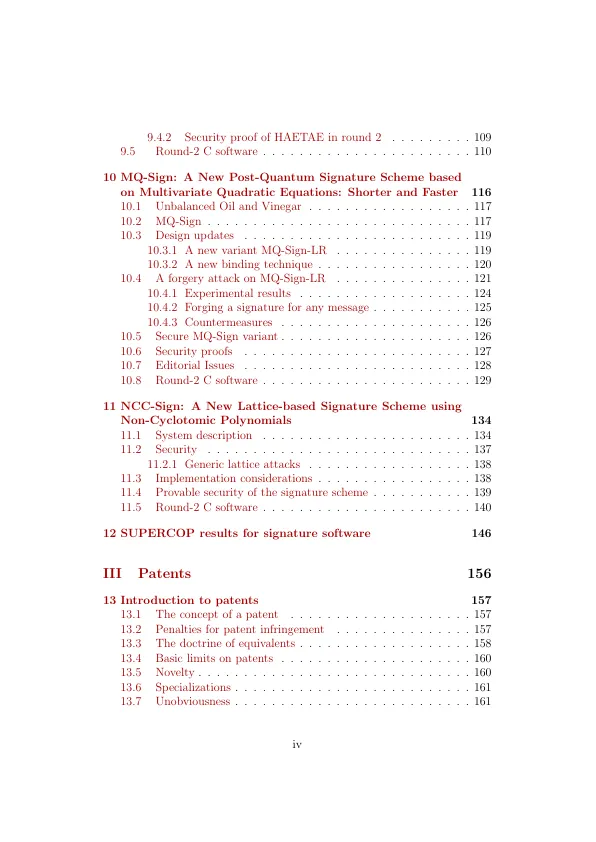

2背景2 2.1通用晶格攻击。。。。。。。。。。。。。。。。。。。。。2 2.2安全假设。。。。。。。。。。。。。。。。。。。。。。4 2.2.1研究ASPPTIONS的安全级别的重要性。。。。。。。。。。。。。。。。。。。。。。。。。5 2.2.2加密系统中使用的假设。。。。。。。。。。。。。。。。。。。。。。。。。。。。6 2.2.3计算与决策LWE变量。。。。。。。7 2.2.4 LWE与LWR。。。。。。。。。。。。。。。。。。。。。7 2.2.5部分校正加密系统。。。。。。。。。。。8 2.2.6安全假设。。。。。。。。。。。。。。。。。。。8 2.2.7基本的REGEV加密系统。。。。。。。。。。。。。。10 2.3一般设计框架和可证明的安全性。。。。。。。12 2.3.1 Fujisaki Okamoto变换(有隐性拒绝)12 2.3.2安全损失。。。。。。。。。。。。。。。。。。。。。。。。13 2.3.3菲亚特 - 沙米尔变换。。。。。。。。。。。。。。。。14 2.4关于回合2 C软件的一般说明。。。。。。。。。。。。。15 2.4.1正确性。。。。。。。。。。。。。。。。。。。。。。。。15 2.4.2防止正时攻击。。。。。。。。。。。。15 2.4.3基准。。。。。。。。。。。。。。。。。。。。。。。。16 2.4.4将来的速度。。。。。。。。。。。。。。。。。。。。。。。16

关于KPQC回合2候选人评估的报告

主要关键词