机构名称:

¥ 4.0

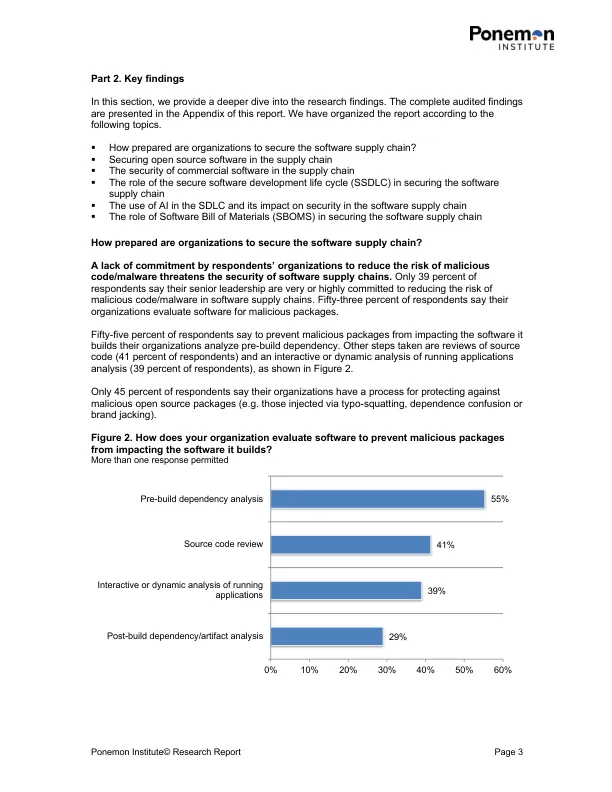

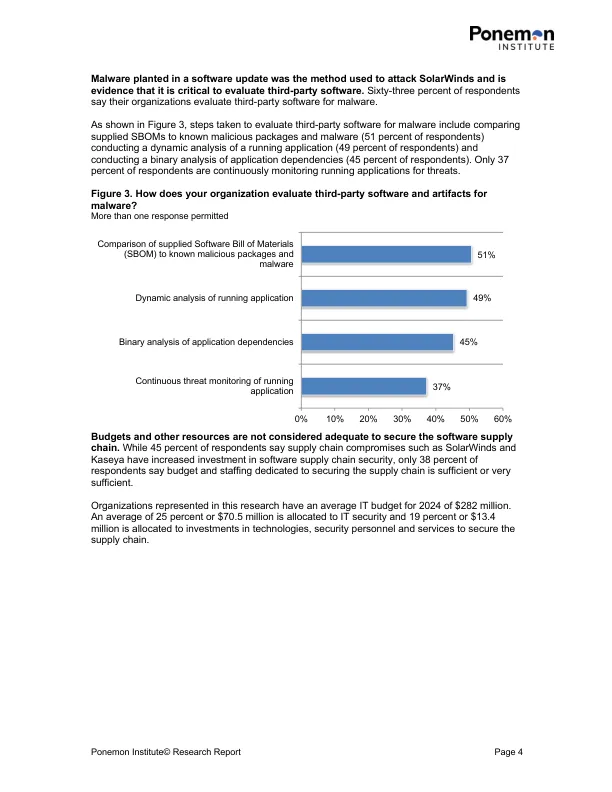

2024年5月第1部分。引言这项研究的目的是了解准备组织在降低供应链中软件安全风险方面的准备工作。由Black Duck赞助,Ponemon Institute对1,278 IT和IT安全从业人员进行了调查,这些从业人员正致力于实现安全的软件供应链,并对其组织的软件供应链安全策略负有一定程度的责任。这项研究中的地区和国家是北美(613名受访者),EMEA(362名受访者)和日本(303名受访者)。根据国家标准技术研究所(NIST),软件供应链攻击可以像恶意软件注射一样复杂,也可以像对未拨动的漏洞的机会主义剥削一样简单。恶意代码然后最终进入组织的系统,并可能允许黑客访问敏感数据或妥协其代码以访问客户。这可能会导致勒索软件攻击或其他恶意事件。通常,攻击者在供应链中发现一个薄弱环节,并使用它向其真正的目标向上或跨供应链移动。漏洞是对本研究中许多软件供应链的攻击的根本原因。这项研究中的59%的组织受到软件供应链攻击或利用的影响,其中54%的受访者表示,攻击发生在过去一年。这些组织中有50%花了一个多月来应对袭击。图1。攻击或剥削的根本原因是什么?如图1所示,28%的受访者表示,攻击或剥削的根本原因是先前检测到的未捕获的开源漏洞,23%的受访者表示这是零日脆弱性的结果。

软件供应链安全风险的状态