机构名称:

¥ 4.0

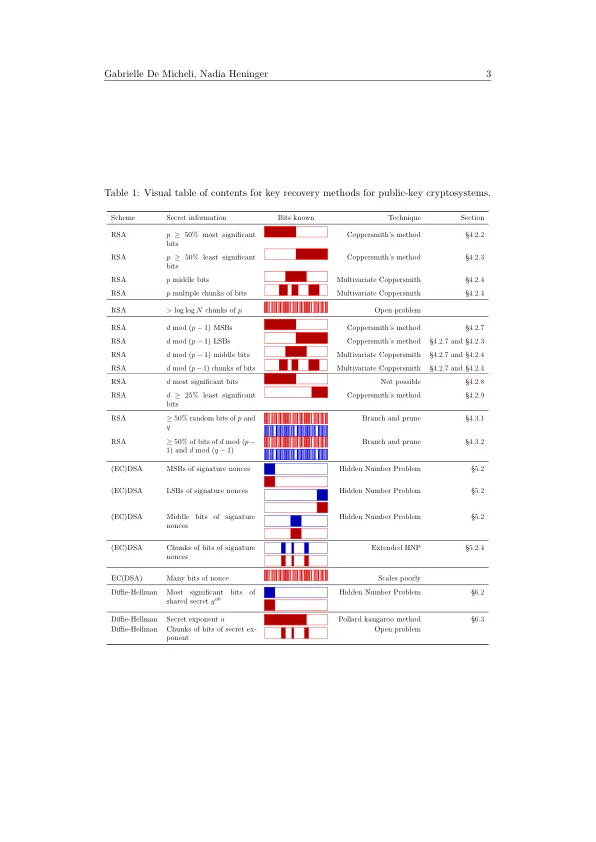

在侧通道攻击中,攻击者利用计算或存储中的副作用来揭示表面上的秘密信息。许多侧向通道攻击源于以下事实:计算机是现实世界中的物理对象,因此计算可能需要不同的时间[KOC96],导致功耗不断变化[KJJ99],产生电磁辐射[QS01]或产生声音[GST14],Sound [GST14],Light [FH08]或温度[HS14] fluct [HS14]。泄漏信息的特定特征取决于算法的高和低级实现细节,通常是计算机硬件本身:分支条件,错误条件,内存缓存驱逐行为或电容器放电的细节。在已发表的文献中进行的第一批侧道攻击的作品并没有直接针对密码学[EL85],但是由于Kocher在90年代(KOC96,KJJ99)上的时间和权力分析的工作,密码学已成为侧渠道工作的流行目标。但是,很少有攻击者能够通过侧渠道读取完整的加密秘密。许多侧通道攻击所揭示的信息通常是间接或不完整的,或者可能包含错误。因此,为了充分理解给定脆弱性的性质,侧通道分析师通常需要利用其他隐次分析技术。在这种情况下,密码分析员的主要目标通常是:“我获得了以下有关秘密密钥的不完整信息。也就是说,这是一项非竭尽全力的调查,也是一个具有动机示例的具体教程。我们它使我能够有效地恢复其余的密钥?”不幸的是,没有一个尺寸的答案:这取决于所使用的特定算法,以及已恢复的信息的性质这项工作的目标是在一个地方一起收集该领域中最有用的一些技术,并提供一个相当全面的分类,以了解已知在实践中最常见的场景有效的效率。该领域的许多算法论文都具有完整的一般性结构,有时会掩盖读者关于方法为什么工作的直觉。在这里,我们旨在提供最小的工作示例,以说明简单但非平凡的情况的每种算法。

调查:通过示例

主要关键词