机构名称:

¥ 1.0

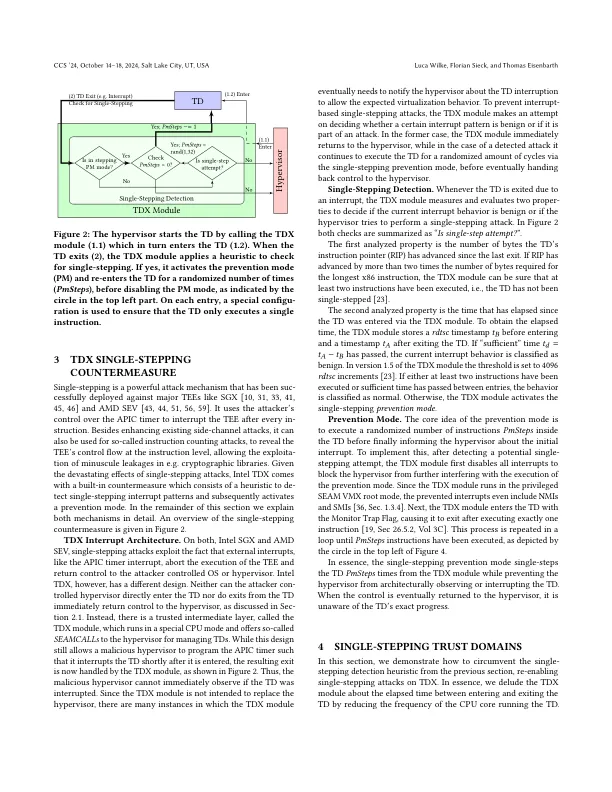

可信赖的执行环境是解决云计算引入的数据隐私和信任问题的有前途解决方案。因此,所有主要的CPU供应商集成了信任的执行环境(TEE)。对TEE安全性的最大威胁是侧向通道攻击,其中单步攻击是最强大的攻击。由Tee At-At-At-At-At-At-Topping攻击启用,攻击者可以一次执行Tee One指令,从而实现大量基于受控的基于渠道的安全性问题。Intel最近推出了其第二代T恤的Intel TDX,该Tex保护了整个虚拟Ma-hises(VM)。为了最大程度地减少攻击表面到侧通道,TDX具有专用的单步攻击对策。在本文中,我们系统地分析了Intel TDX的单步量,并首次显示内置检测启发式启发式以及预防机制,都可以绕开。通过欺骗用作检测启发式的一部分的经过的处理时间,我们可以可靠地单步TDX保护VM。此外,我们的研究揭示了单步骤的对策中的设计缺陷,该设计缺陷将预防机制转化为自身:预防机制中的固有侧道通道泄漏了TDX保护的VM执行的指令数量,从而实现了我们将新颖的攻击我们称为StumbleSteppping。两种攻击,单步脚和绊脚石,都可以在最新的Intel TDX启用Xeon可伸缩CPU上工作。最后,我们建议对TDX的变更,以减轻我们的攻击。使用绊脚石,我们展示了一种针对WolfSSL的ECDSA实施的新型端到端,从而利用了基于截短的非CEN算法中的控制侧侧通道。我们提供了一项系统的非CEN截断性信息研究,揭示了OpenSSL中的类似泄漏,我们通过单稳定的原始原始性来利用这些泄漏。

tdxDown:单步进和指令计算针对英特尔TDX

主要关键词