机构名称:

¥ 1.0

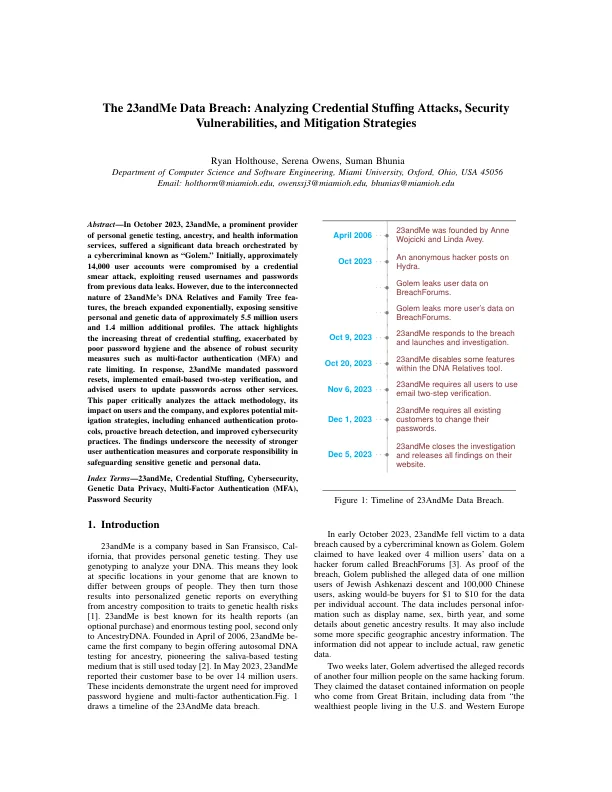

摘要 — 2023 年 10 月,著名的个人基因检测、血统和健康信息服务提供商 23andMe 遭受了一次重大数据泄露,此次泄露由名为“Golem”的网络犯罪分子策划。最初,大约 14,000 个用户帐户被凭证抹黑攻击入侵,攻击者利用了之前数据泄露中重复使用的用户名和密码。然而,由于 23andMe 的 DNA 亲属和家谱功能相互关联,泄露范围呈指数级扩大,暴露了大约 550 万用户和 140 万个其他个人资料的敏感个人和基因数据。此次攻击凸显了凭证填充的威胁日益增加,不良的密码卫生习惯和缺乏多因素身份验证 (MFA) 和速率限制等强大的安全措施加剧了这一威胁。作为回应,23andMe 强制重置密码,实施基于电子邮件的两步验证,并建议用户更新其他服务的密码。本文批判性地分析了攻击方法及其对用户和公司的影响,并探讨了潜在的缓解策略,包括增强身份验证协议、主动漏洞检测和改进的网络安全实践。研究结果强调了加强用户身份验证措施的必要性以及企业在保护敏感基因和个人数据方面的责任。

23andMe 数据泄露:分析凭证填充......

主要关键词