机构名称:

¥ 1.0

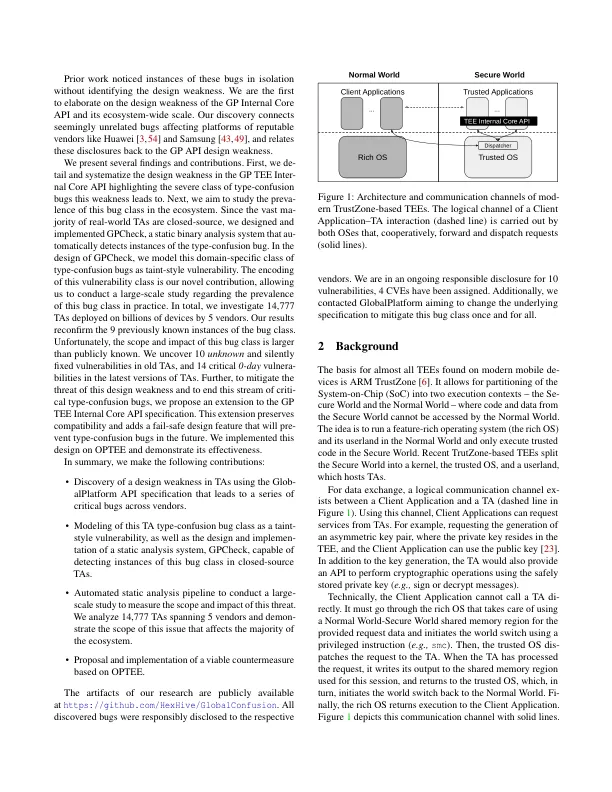

不幸的是,我们的研究表明,此API标准容易出现设计弱点。这种弱点的表现形式导致TEE的现实世界用户空间应用程序中的关键类型连接错误,称为受信任的应用程序(TAS)。在其核心上,设计弱点由打开的设计组成,留下可选类型的检查,以获取不受信任的数据以进行开发。API并未要求此易于忘记的检查,该检查在大多数情况下会导致任意阅读和写作原始原始图。为了检测这些类型连接错误的实例,我们设计并实施了GPCheck,这是一个静态的二进制肛门系统,能够审查真实世界TAS。我们采用GPCHECK来分析14,777个TA在广泛使用的T台上部署,以调查问题的流行。我们侦察已知的错误,这些错误拟合了这种模式并发现野外问题的未知实例。总共确定了9个已知的错误,发现了10个默默固定错误的实例,并使用我们的GPCHECK原型发现了14个关键的0天弱点。我们的发现会影响数十亿用户目前正在使用的移动设备。我们负责任地披露了这些发现,已经收到了12,000美元作为Bug Bounty,并被分配了四个CVE。我们14个关键的0天漏洞中的十个仍处于负责任的披露过程中。最后,我们提出了GP内部核心API规范的扩展,以实施一种故障安全机制,以消除潜在的设计弱点。我们在Optee上实施并成功地证明了我们的缓解措施,这是一个开放源TEE实现。我们与GlobalPlatform共享了我们的发现,并建议缓解我们的规范以确保未来的TEE实施。

Trustzone Trust的应用程序0天设计

主要关键词