机构名称:

¥ 1.0

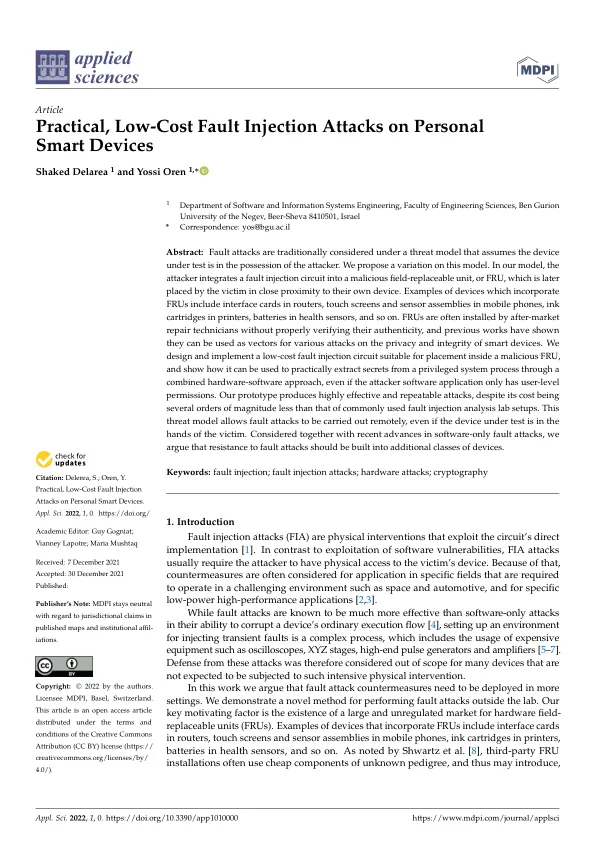

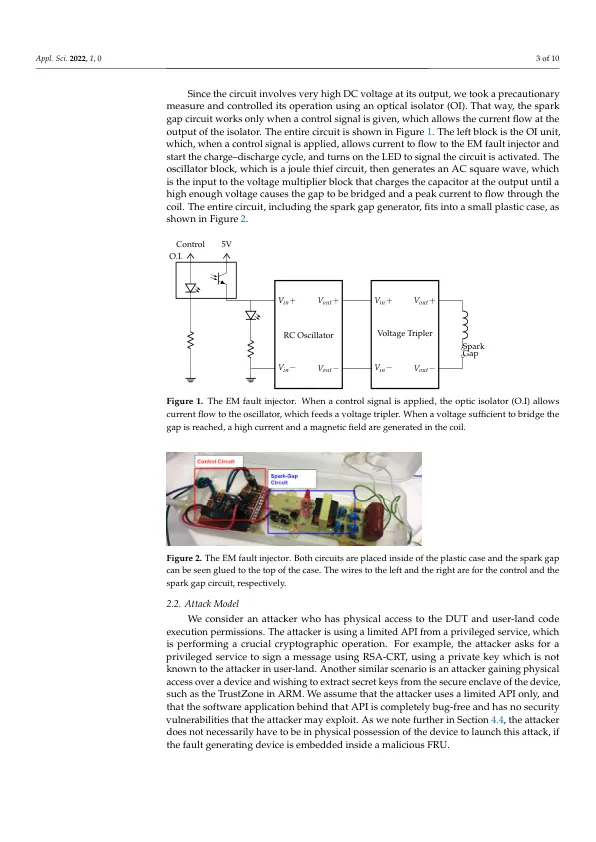

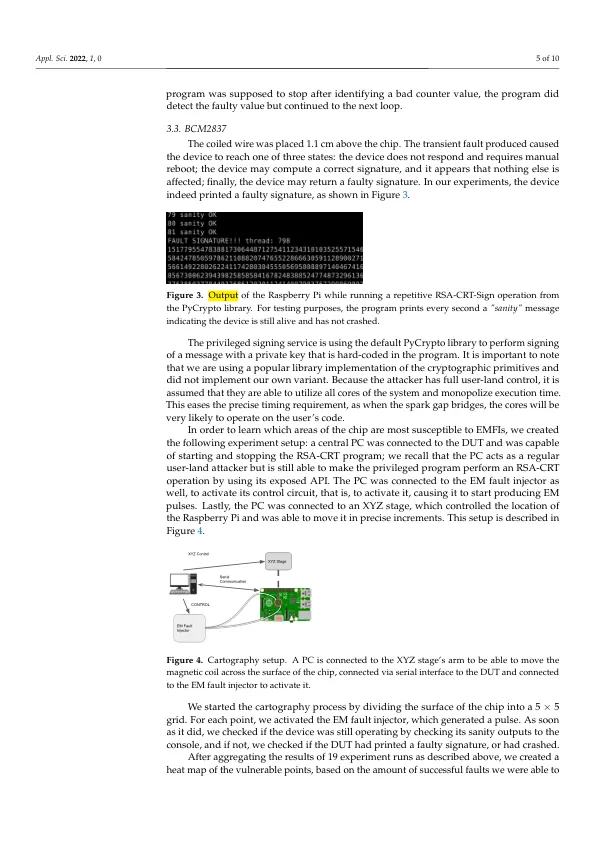

摘要:传统上,故障攻击被认为是一种威胁模型,该模型假设被测设备由攻击者拥有。我们提出了该模型的变体。在我们的模型中,攻击者将故障注入电路集成到恶意的现场可更换单元 (FRU) 中,受害者随后将其放置在靠近自己设备的位置。包含 FRU 的设备示例包括路由器中的接口卡、手机中的触摸屏和传感器组件、打印机中的墨盒、健康传感器中的电池等。FRU 通常由售后维修技术人员安装,而无需正确验证其真实性,先前的研究表明,它们可以用作对智能设备的隐私和完整性进行各种攻击的载体。我们设计并实现了一种适合放置在恶意 FRU 内的低成本故障注入电路,并展示了如何通过组合硬件-软件方法使用它从特权系统进程中实际提取机密,即使攻击者软件应用程序仅具有用户级权限。我们的原型可以产生高效且可重复的攻击,尽管其成本比常用的故障注入分析实验室设置低几个数量级。这种威胁模型允许远程执行故障攻击,即使被测设备在受害者手中。结合纯软件故障攻击的最新进展,我们认为应该将对故障攻击的抵抗力内置到其他类型的设备中。

针对个人智能设备的实用低成本故障注入攻击

主要关键词