机构名称:

¥ 1.0

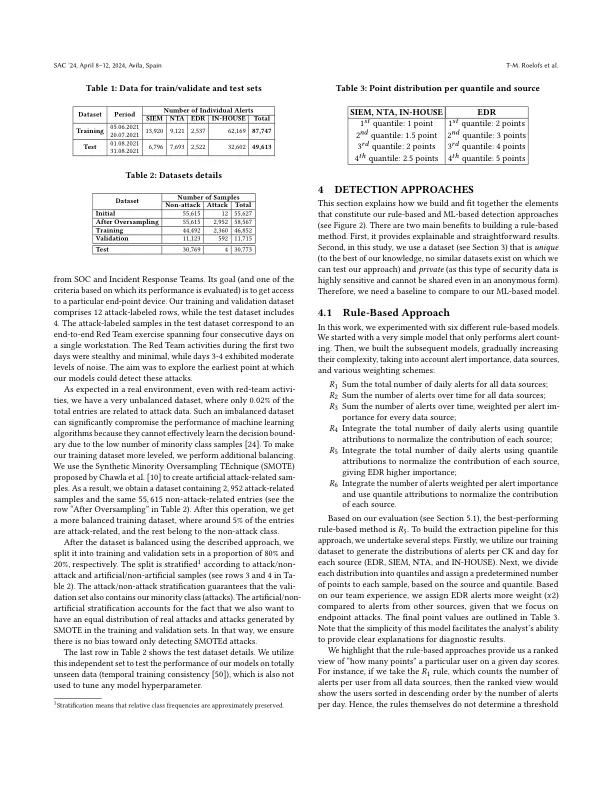

大型和中型组织采用各种安全系统来保护其资产。这些系统通常由不同的供应商开发,专注于不同的威胁,通常是独立工作的。他们产生了单独的和庞大的警报,这些警报必须由经常负担负担的安全分析师对其进行监控和分析。先前的工作试图通过更好地关联和优先考虑警报来支持分析师。在这项工作中,我们建议使用集成层(IL)结合单个安全系统的智慧。,我们通过将IL部署在一个运行四个非常不同的选择检测系统的大型全球组织(50,000多名员工)中来验证了我们的想法。我们通过使用端到端的红线练习来生成真实的攻击数据。进行培训,我们将数据集标记为直接来自事件响应团队的评估,而不是使用先前的工作中的第一/第二层分析中心(SOC)分析师的升级决策。我们表明,我们的方法大大减少了进行调查的警报的数量,同时保持了多步攻击检测的高性能 - Matthews相关系数(MCC)达到0。998。模型对从不同安全系统得出的特征的实质性依赖性支持了我们集成方法的可行性。在我们的系统中添加的解释性层使分析师洞悉为什么特定情况被标记为攻击或非攻击。基于测试结果,我们的方法已添加到生产设置中。

混合攻击检测的安全警报

主要关键词