VIII。 参考文献[1] Preskill,J。量子计算40年后。 Arxiv 2021,Arxiv:2106.10522。 [2] Arute,f。; Arya,K。; Babbush,r。培根,d。; Bardin,J.C。; Barends,R。; Martinis,J.M。 使用可编程超导处理器的量子至上。 自然2019,574,505–510。 [CrossRef] [PubMed] [3] Bova,F。; Goldfarb,A。; Melko,R.G。 量子计算的商业应用。 EPJ量子技术。 2021,8,2。 [CrossRef] [PubMed] [4] Castelvecchi,D。从量子黑客中拯救互联网的种族。 自然2022,602,198–201。 [CrossRef] [PubMed] [5] Steve,M。网络犯罪,每年在2025年到达世界10.5万亿美元。 网络犯罪杂志。 2020年11月13日。 在线可用:https://cybersecurityventures.com/cybercrime-damages-6---------- triml-2021(于2022年8月8日访问)。 [6] Cornea,A.A。; Obretin,A.M。关于量子计算环境中软件开发迁移的安全问题;布加勒斯特经济学大学信息学和经济控制学系:罗马尼亚布加勒斯特,2002年;第5卷,pp。 12–17,ISSN 2619-9955。 [Crossref] [7] Rozell,D.J。 现金是国王。 自然2022,16,2022。 [CrossRef] [PubMed] [8] De Wolf,R。量子计算机对社会的潜在影响。 道德信息。 技术。 2017,19,271。 [Crossref] [9] Grimes,R.A。加密启示录:准备量子计算破坏当今加密的一天;约翰·威利(John Wiley&Sons):美国新泽西州霍博肯,2019年。 Arxiv 2022,Arxiv:2205.02761。VIII。参考文献[1] Preskill,J。量子计算40年后。Arxiv 2021,Arxiv:2106.10522。[2] Arute,f。; Arya,K。; Babbush,r。培根,d。; Bardin,J.C。; Barends,R。; Martinis,J.M。使用可编程超导处理器的量子至上。自然2019,574,505–510。[CrossRef] [PubMed] [3] Bova,F。; Goldfarb,A。; Melko,R.G。量子计算的商业应用。EPJ量子技术。 2021,8,2。 [CrossRef] [PubMed] [4] Castelvecchi,D。从量子黑客中拯救互联网的种族。 自然2022,602,198–201。 [CrossRef] [PubMed] [5] Steve,M。网络犯罪,每年在2025年到达世界10.5万亿美元。 网络犯罪杂志。 2020年11月13日。 在线可用:https://cybersecurityventures.com/cybercrime-damages-6---------- triml-2021(于2022年8月8日访问)。 [6] Cornea,A.A。; Obretin,A.M。关于量子计算环境中软件开发迁移的安全问题;布加勒斯特经济学大学信息学和经济控制学系:罗马尼亚布加勒斯特,2002年;第5卷,pp。 12–17,ISSN 2619-9955。 [Crossref] [7] Rozell,D.J。 现金是国王。 自然2022,16,2022。 [CrossRef] [PubMed] [8] De Wolf,R。量子计算机对社会的潜在影响。 道德信息。 技术。 2017,19,271。 [Crossref] [9] Grimes,R.A。加密启示录:准备量子计算破坏当今加密的一天;约翰·威利(John Wiley&Sons):美国新泽西州霍博肯,2019年。 Arxiv 2022,Arxiv:2205.02761。EPJ量子技术。2021,8,2。[CrossRef] [PubMed] [4] Castelvecchi,D。从量子黑客中拯救互联网的种族。自然2022,602,198–201。[CrossRef] [PubMed] [5] Steve,M。网络犯罪,每年在2025年到达世界10.5万亿美元。网络犯罪杂志。2020年11月13日。在线可用:https://cybersecurityventures.com/cybercrime-damages-6---------- triml-2021(于2022年8月8日访问)。[6] Cornea,A.A。; Obretin,A.M。关于量子计算环境中软件开发迁移的安全问题;布加勒斯特经济学大学信息学和经济控制学系:罗马尼亚布加勒斯特,2002年;第5卷,pp。12–17,ISSN 2619-9955。 [Crossref] [7] Rozell,D.J。 现金是国王。 自然2022,16,2022。 [CrossRef] [PubMed] [8] De Wolf,R。量子计算机对社会的潜在影响。 道德信息。 技术。 2017,19,271。 [Crossref] [9] Grimes,R.A。加密启示录:准备量子计算破坏当今加密的一天;约翰·威利(John Wiley&Sons):美国新泽西州霍博肯,2019年。 Arxiv 2022,Arxiv:2205.02761。12–17,ISSN 2619-9955。[Crossref] [7] Rozell,D.J。现金是国王。自然2022,16,2022。[CrossRef] [PubMed] [8] De Wolf,R。量子计算机对社会的潜在影响。道德信息。技术。2017,19,271。[Crossref] [9] Grimes,R.A。加密启示录:准备量子计算破坏当今加密的一天;约翰·威利(John Wiley&Sons):美国新泽西州霍博肯,2019年。Arxiv 2022,Arxiv:2205.02761。[10] Schiffer,B.F.量子计算机作为生存风险的放大器。11。Casati,N.M。使用量子计算机在了解文化和全球业务成功中。全球企业的文化;帕尔格雷夫·麦克米伦(Palgrave Macmillan):瑞士夏(Cham),2021年; pp。77–103。 [11] Scott,F.,iii。 量子作为服务的买家指南:用于租用的Qubits。 在线提供:https://www.zdnet.com/article/abuyers-guide-to-quantum-as-a-a-service-qubits-qubits-for-hire/(2021年5月21日访问)。 [12] Sharma,S.K。 ; Khaliq,M。量子计算在软件取证和数字证据中的作用:问题和挑战。 限制。 未来应用。 量子加密。 2021,169–185。 [13] Raheman,F。; Bhagat,T。; Vermeulen,b。 Van Daele,P。零漏洞计算(ZVC)是否有可能? 检验假设。 未来互联网2022,14,238。 [CrossRef] [14] Alagic,G。; Alagic,G。; Alperin-Sheriff,J。; Apon,d。;库珀,D。; dang,q。 Smith-Tone,D。关于NIST量子后加密标准化过程的第一轮的状态报告;美国国家标准技术研究所美国商务部:华盛顿特区,美国,2019年。 在线提供:https://tsapps.nist.gov/publication/get_pdf.cfm?pub_id=927303(2022年8月8日访问)。 [15] Hoschek,M。量子安全性和6G关键基础架构。 serb。 J. Eng。 托管。 2021,6,1-8。 [CrossRef] [16] Lennart,B。;本杰明,K。 Niko,M。; Anika,P。; Henning,S。何时以及如何为量子加密后做准备。77–103。[11] Scott,F.,iii。量子作为服务的买家指南:用于租用的Qubits。在线提供:https://www.zdnet.com/article/abuyers-guide-to-quantum-as-a-a-service-qubits-qubits-for-hire/(2021年5月21日访问)。[12] Sharma,S.K。; Khaliq,M。量子计算在软件取证和数字证据中的作用:问题和挑战。限制。未来应用。量子加密。2021,169–185。[13] Raheman,F。; Bhagat,T。; Vermeulen,b。 Van Daele,P。零漏洞计算(ZVC)是否有可能?检验假设。未来互联网2022,14,238。[CrossRef] [14] Alagic,G。; Alagic,G。; Alperin-Sheriff,J。; Apon,d。;库珀,D。; dang,q。 Smith-Tone,D。关于NIST量子后加密标准化过程的第一轮的状态报告;美国国家标准技术研究所美国商务部:华盛顿特区,美国,2019年。在线提供:https://tsapps.nist.gov/publication/get_pdf.cfm?pub_id=927303(2022年8月8日访问)。[15] Hoschek,M。量子安全性和6G关键基础架构。serb。J. Eng。 托管。 2021,6,1-8。 [CrossRef] [16] Lennart,B。;本杰明,K。 Niko,M。; Anika,P。; Henning,S。何时以及如何为量子加密后做准备。J. Eng。托管。2021,6,1-8。[CrossRef] [16] Lennart,B。;本杰明,K。 Niko,M。; Anika,P。; Henning,S。何时以及如何为量子加密后做准备。麦肯锡数字。2022年5月4日。在线提供:https://www.mckinsey.com/business-functions/mckinsey-digital/our-insights/when-and-how-to-to-prepor-for-prepor-for-post-post-quantum-cryptography(于2022年8月8日访问)。[17]计算机安全研究中心。量子密码学PQC:研讨会和时间表。nist; 2022年7月7日。在线提供:https://csrc.nist.gov/projects/post-quantum-cryptography/workshops-and-timeline(2022年8月8日访问)。[18] Edlyn,T。有关抗量子的加密标准的NIST公告。立即行动!隐性。2022年7月6日。在线提供:https://www.cryptomathic.com/news-events/blog/the-nist-anist-annoception-on-quantumresistant-cryptography-standards-isandards-is-is-in.-act.-act-now(于2022年8月8日访问)。[19] Mathew,S。旨在防止量子黑客的加密很容易破裂。新科学家。2022年3月8日。在线提供:https://www.newscientist.com/article/2310369-Encryption-meant-to-protect-agep procect-against-quantum-hackers-is-is-seasily-cracked/(于2022年5月28日访问)。

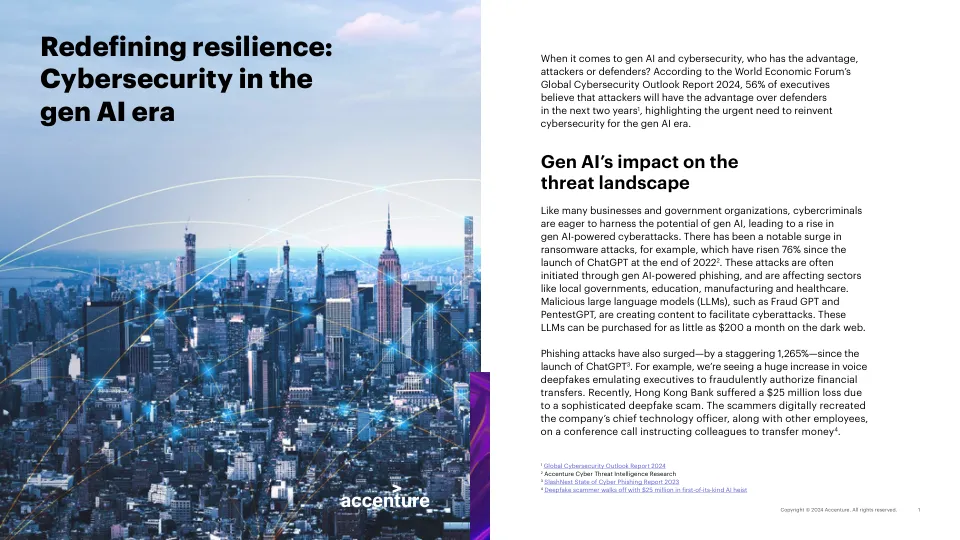

量子计算机时代网络安全的未来

主要关键词