机构名称:

¥ 1.0

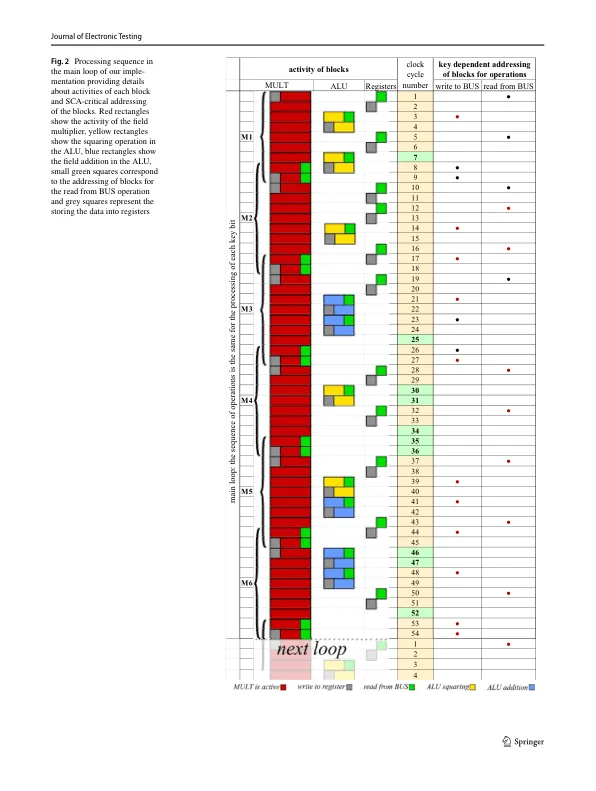

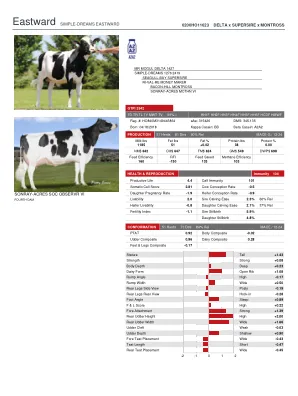

摘要蒙哥马利KP算法,即在文献中报道了蒙哥马利阶梯,因为使用相同的操作序列进行标量K的每个密钥值的处理,因此对简单的SCA有抗性。,我们使用洛佩兹 - 达哈布(Lopez-Dahab)投影坐标为NIST椭圆曲线B-233实施了Montgomery KP算法。,我们针对相同目标FPGA的广泛时钟频率实例化了相同的VHDL代码,并使用了相同的编译器选项。我们使用相同的输入数据(即标量K和椭圆曲线点P和测量设置。此外,我们为两种IHP CMOS技术合成了相同的VHDL代码,用于广泛的频率。我们在执行KP操作期间模拟了每个合成设计的功耗,始终使用相同的标量K和椭圆曲线点P作为输入。我们的实验清楚地表明,简单的电磁分析攻击对FPGA实现的攻击以及对合成的ASIC设计的简单功率分析攻击之一取决于实现了设计的目标频率以及在其执行中执行的目标频率。在我们的实验中,当使用标准编译选项以及使用标准编译选项以及从50 MHz到240 MHz时,使用了40至100 MHz的频率,通过简单的目视视觉检查FPGA的电磁痕迹成功揭示了标量K。我们获得了相似的结果,攻击了为ASIC模拟的功率轨迹。尽管此处研究的技术存在显着差异,但设计对执行攻击的电阻是相似的:痕迹中只有几个点代表了强泄漏源,可以在非常低和非常高的频率下揭示钥匙。对于“中间”频率,允许在增加频率时成功揭示钥匙增加的点数。

蒙哥马利梯子对简单SCA

主要关键词