机构名称:

¥ 1.0

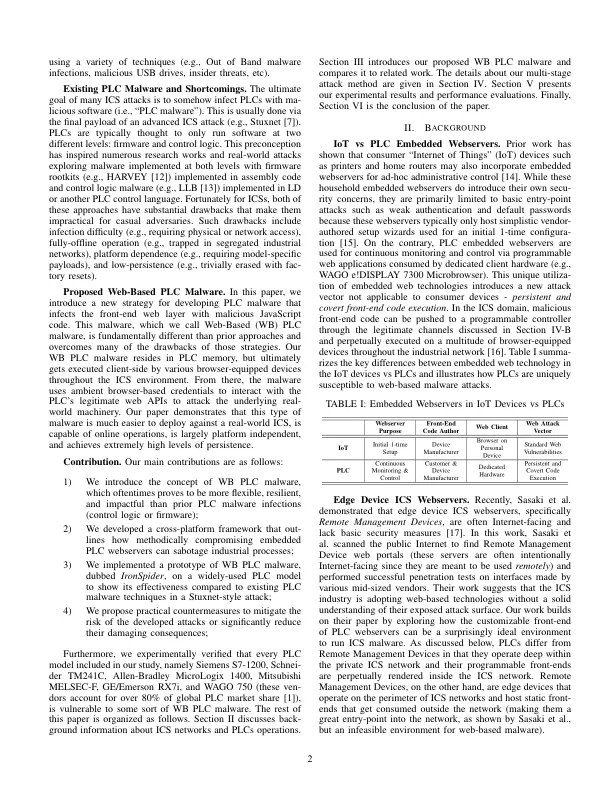

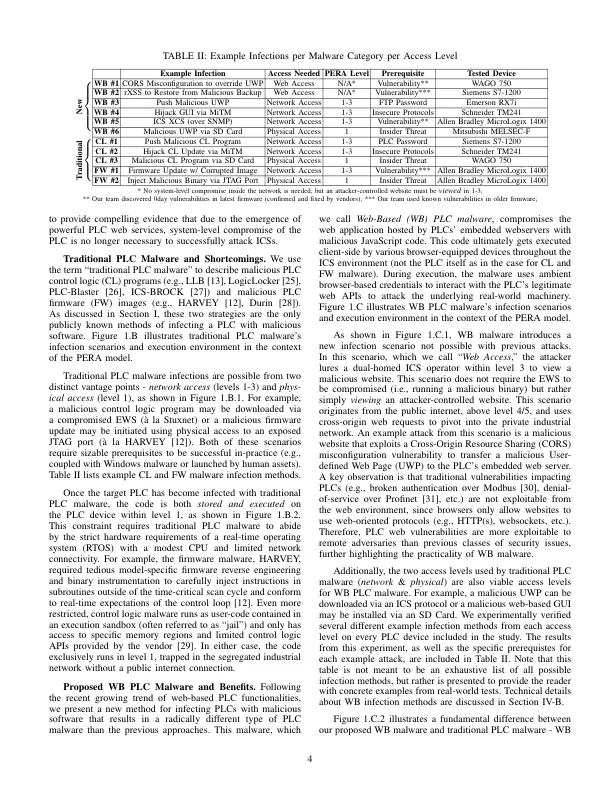

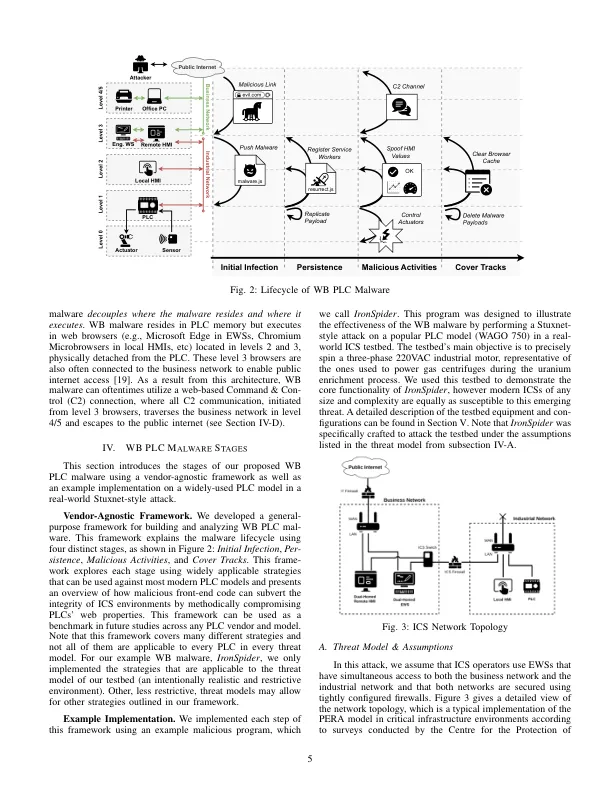

摘要 - 我们提出了一种用于开发可进行逻辑控制器(PLC)恶意软件的新方法,该方法被证明比当前策略更灵活,弹性和影响力。虽然先前对PLC的攻击感染了PLC计算的控制逻辑或固件部分,但我们提出的恶意软件专门感染了PLC中新兴嵌入式Webervers托管的Web应用程序。此策略允许恶意软件使用Admin Portal网站公开的合法Web应用程序接口(API)偷偷地攻击基础现实世界机械。此类攻击包括伪造传感器读数,禁用安全警报和降解物理执行器。此外,这种方法比现有的PLC恶意软件技术(控制逻辑和固件)具有显着优势,例如平台独立性,易于放弃和更高的持久性。我们的研究表明,工业控制环境中Web技术的出现引入了IT域或消费者IoT设备中不存在的新安全问题。根据PLC控制的工业过程,我们的攻击可能会导致灾难性事件甚至丧生。,我们通过使用该恶意软件在广泛使用的PLC模型上实现了这种恶意软件的原型实现来验证这些主张,通过利用我们在研究中发现的零日漏洞,这是通过广泛使用的PLC模型进行的。我们的调查表明,每个主要的PLC供应商(全球市场份额的80%[1])都会产生一个容易受到我们拟议的攻击载体的plc。最后,我们讨论潜在的对策和缓解。

使用基于Web的可编程逻辑控制器恶意软件妥协的工业流程

主要关键词