机构名称:

¥ 1.0

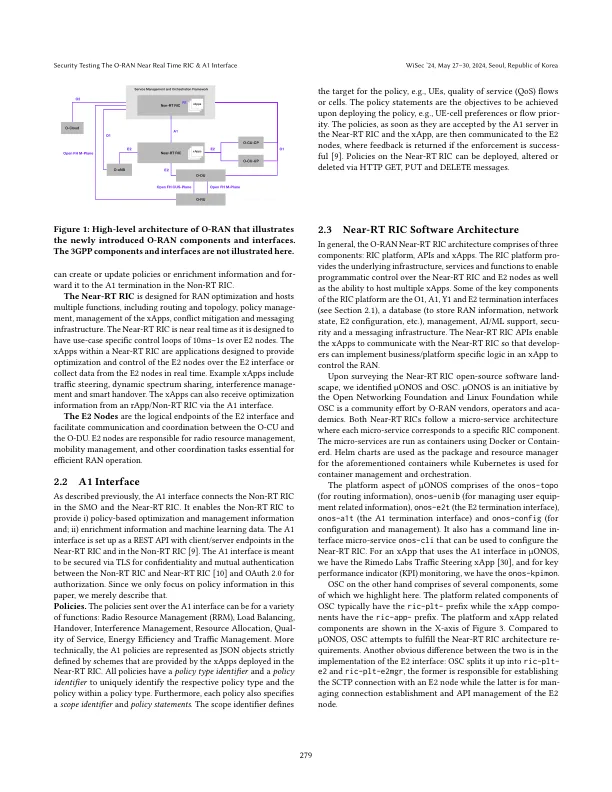

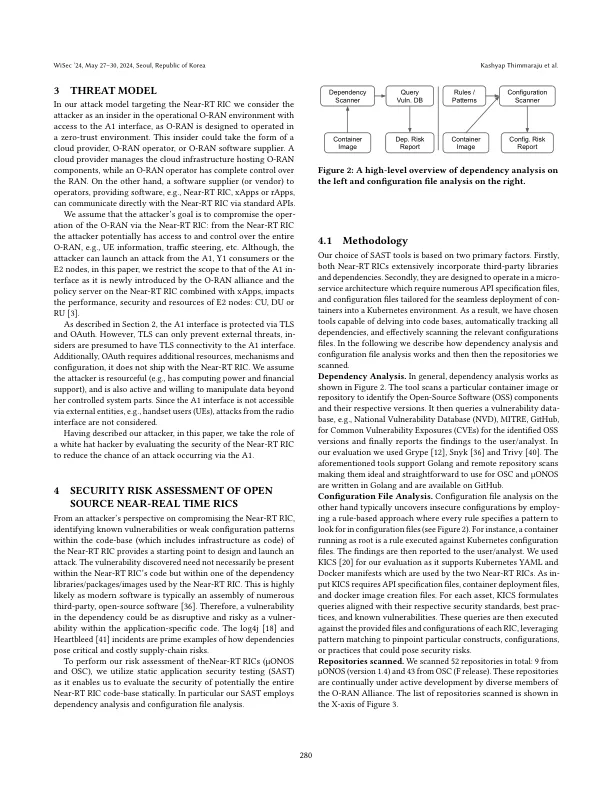

Open-Radio Access网络(O-RAN)是移动网络架构和操作中的下一个进化步骤,而近实的时间运行了智能控制器(近RT RIC)在O-Ran体系结构中扮演着核心角色,因为它在管弦乐层和下一代enodebs之间接口。在本文中,我们通过首先与软件定义的网络(SDN)控制器相似,强调了O-Ran中Centralized Controller的架构弱点。然后,我们对两个开源近RT RIC(µONOS和OSC)进行了两部分的安全评估,重点是新引入的近RT RIC的A1接口。在我们评估的第一部分中,我们使用现成的开源依赖性分析和配置文件分析工具来评估µONOS和OSC的供应链风险。在第二部分中,我们使用自定义的O-RAN A1接口测试工具(OAITT)介绍了由µONOS和OSC实现的A1 API的运行时安全测试。我们的供应链风险分析表明,我们评估的开源近rt RIC都有多个依赖风险和弱或不安全的配置。我们分别确定了211和285 µOS和OSC中的已知依赖性漏洞,其中82和190依赖项被评为高CVSS。A1界面在两种近方RIC中都导致了大多数依赖性风险。从安全性错误的角度来看,我们确定了有关访问控制,缺乏加密和秘密管理不佳的问题。我们对OSC和µOS的运行时间测试显示了以下内容。首先,两者都缺少A1接口的TLS。第二,驻留在非RT RIC中的智能控制器(非RT RIC)或RAPPS可能会损害近RT RIC中的政策,这可能会影响O-Ran的可用性。第三,非RT RIC可以利用A1协议通过近RT RIC进行秘密通信。第四,通过µONOS的A1置换容易受到服务攻击的降解(获得请求的10-60年代响应时间)和拒绝

安全测试O-RAN在实时RIC和A1接口附近的O-RAN

主要关键词