机构名称:

¥ 1.0

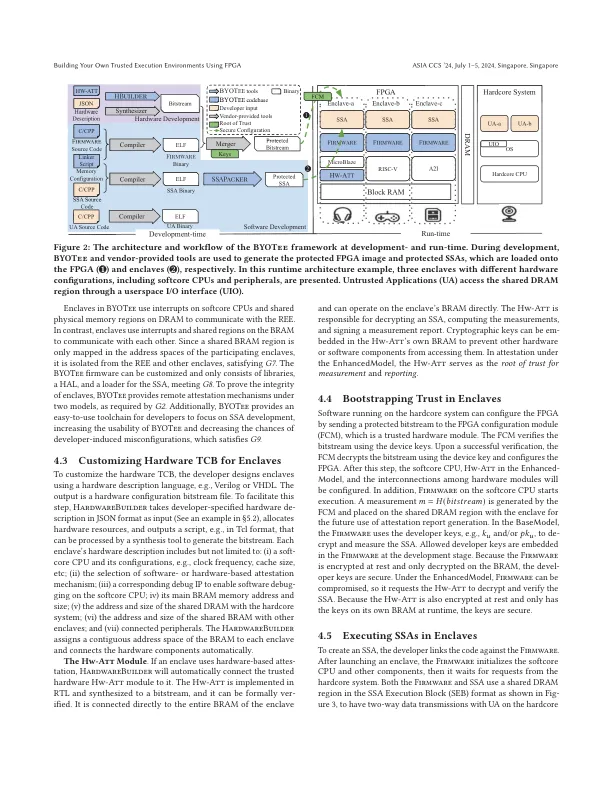

尽管有福利,但现有的受信任的执行环境(TEE)或飞地因缺乏透明度,脆弱性和各种限制而受到批评。一个重要的限制是,它们仅提供无法为不同应用程序定制的静态和固定的硬件信任计算基础(TCB)。该设计通过在软件TCB中的硬件TCB和Buggy外围驱动程序中包括不需必要的外围设备,违反了特权的原则。此外,现有的TEE Time-Share带有丰富的执行环境(REE)的处理器核心,使执行效率较低,并且容易受到缓存侧通道攻击的影响。尽管许多以前的项目都集中在SGX,TrustZone或RISC-V上的TEE中解决软件问题,但硬件系统设计中固有的某些TEE问题是无法单独使用软件解决的。在本文中,我们提出了byotee(build y我们的生锈的ecution e n-Vironments),这是一种易于使用的硬件和软件共同设计的基础架构,用于使用现场可编程门阵列(FPGA)构建飞地(FPGA)。Byotee使用自定义的硬件TCB创建飞地,并建立一个动态的信任根,该根源允许从硬核系统上的预先介绍软件中不受限制执行对安全敏感的应用程序(SSA)。ad的byotee提供了证明飞地硬件和软件堆栈的完整性的机制。我们为Xilinx系统芯片(SOC)FPGA实施了一个Byotee系统。针对四个SSA和12个基准应用的低端Zynq-7000系统的评估证明了BYOTEE框架的使用,安全性,有效性和性能。

使用FPGA

主要关键词